2020年6月,上海某航运集团与一家国外物流公司进行合作交易往来过程中,被网络钓鱼组织攻击,险些蒙受5万多美元的经济损失

钓鱼组织乔装甲乙双方 一封邮件获利5万美元

2020年6月,上海某航运集团与一家国外物流公司进行合作交易往来过程中,被网络钓鱼组织攻击,险些蒙受5万多美元的经济损失,过程如下:

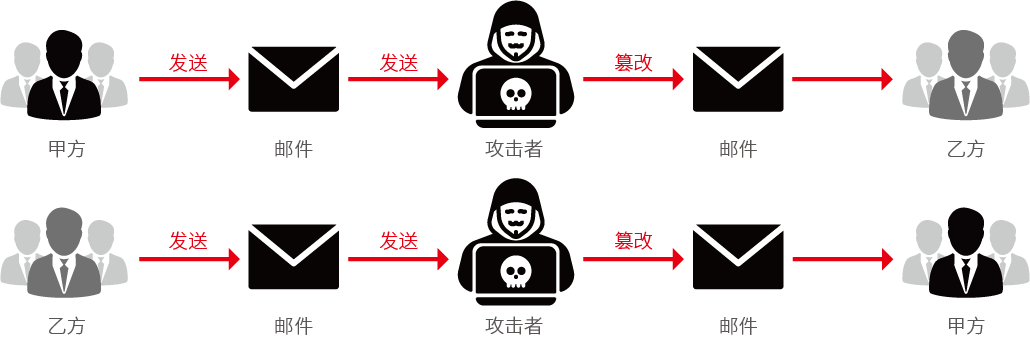

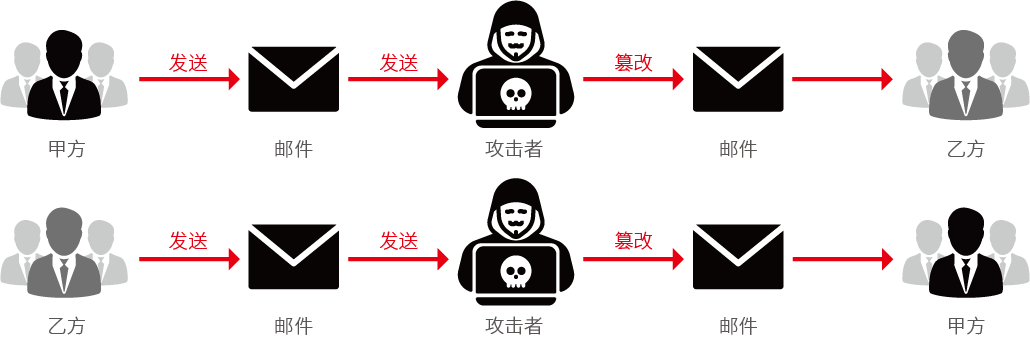

该航运集团与另一家国外物流公司有合作往来,双方在进行邮件沟通中,被一个尼日利亚网络钓鱼组织相中,该组织不仅注册了与双方网站相似度极高的域名,还劫持了双方员工的邮件往来,仿冒了往来人员的邮箱账号。

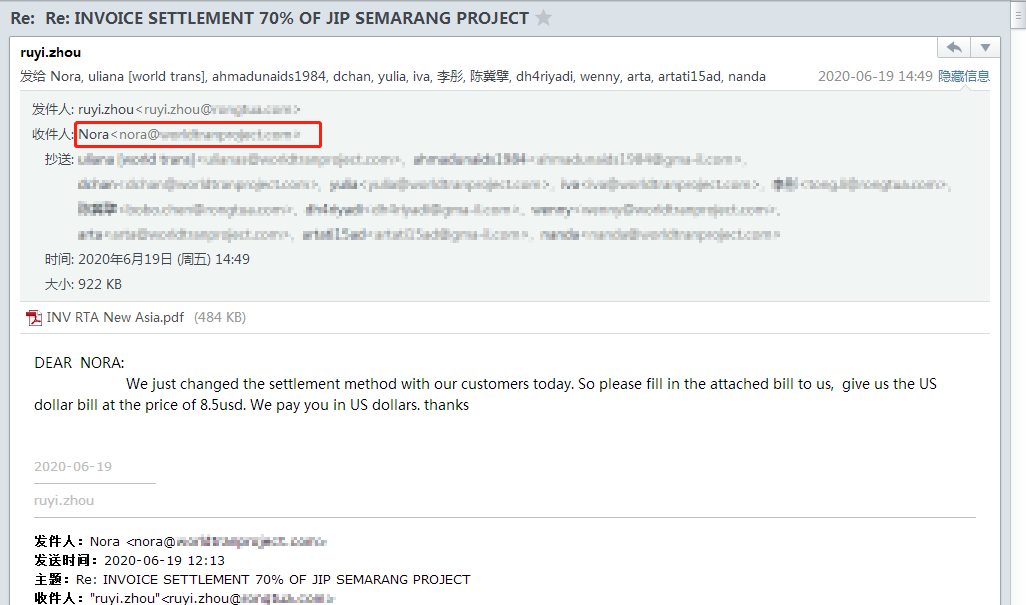

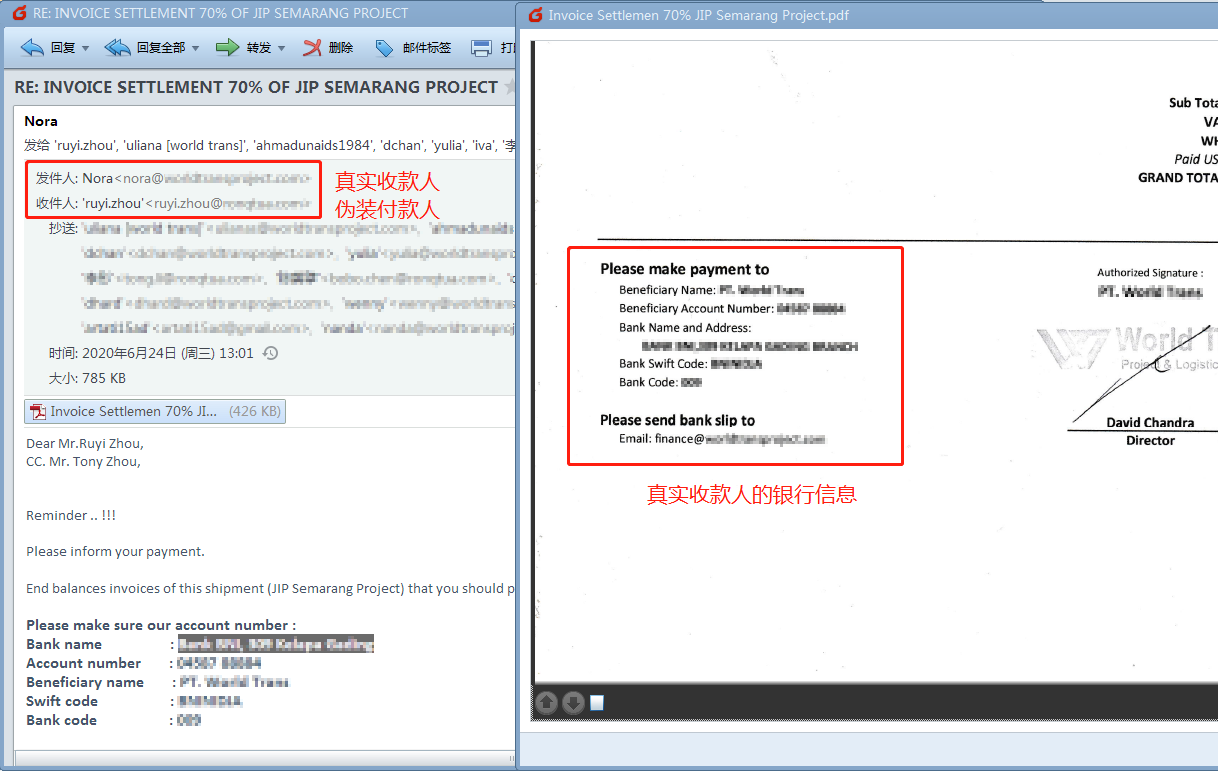

图:真实物流方与仿冒航运方进行邮件通信

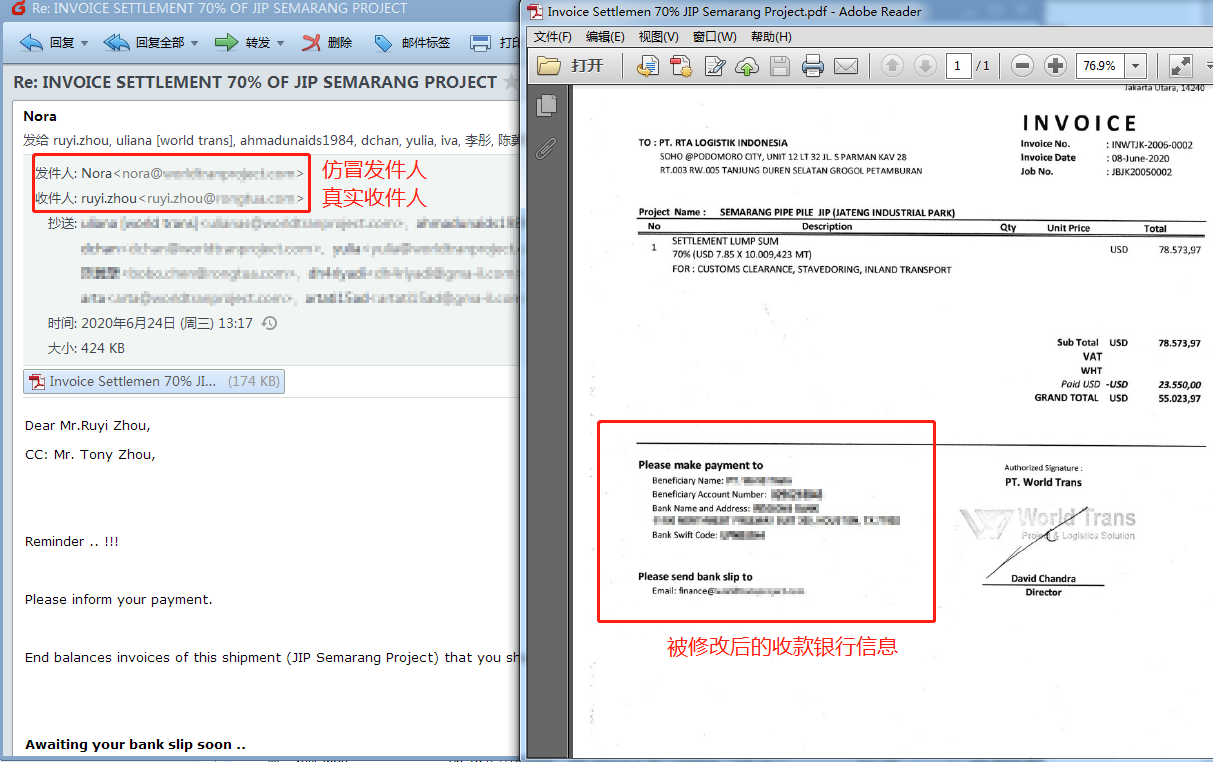

图:真实航运方与仿冒物流方进行通信

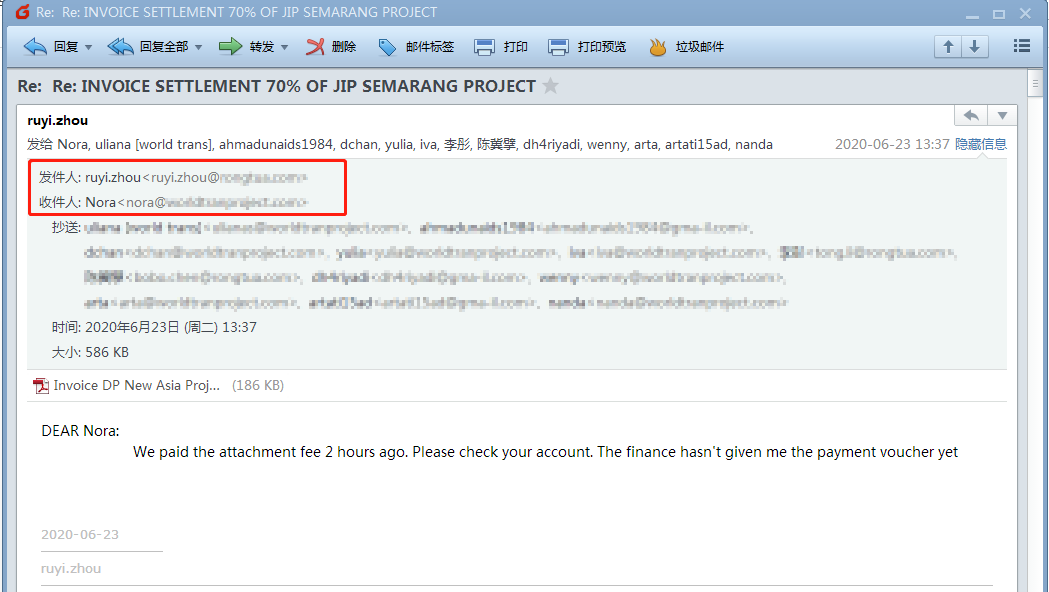

攻击组织通过一个中间人的角色,分别伪装成航运集团及物流公司进行通信,从中获取合作内容等关键信息,并在商讨付款时修改收款银行信息,使得航运集团将少量资金转入了攻击组织,而并未察觉。就在航运集团即将再次向攻击组织转入5万多美金时,瑞星公司通过追踪发现了该组织的攻击信息,及时联系了该集团,停止付款交易,帮其及时止损。

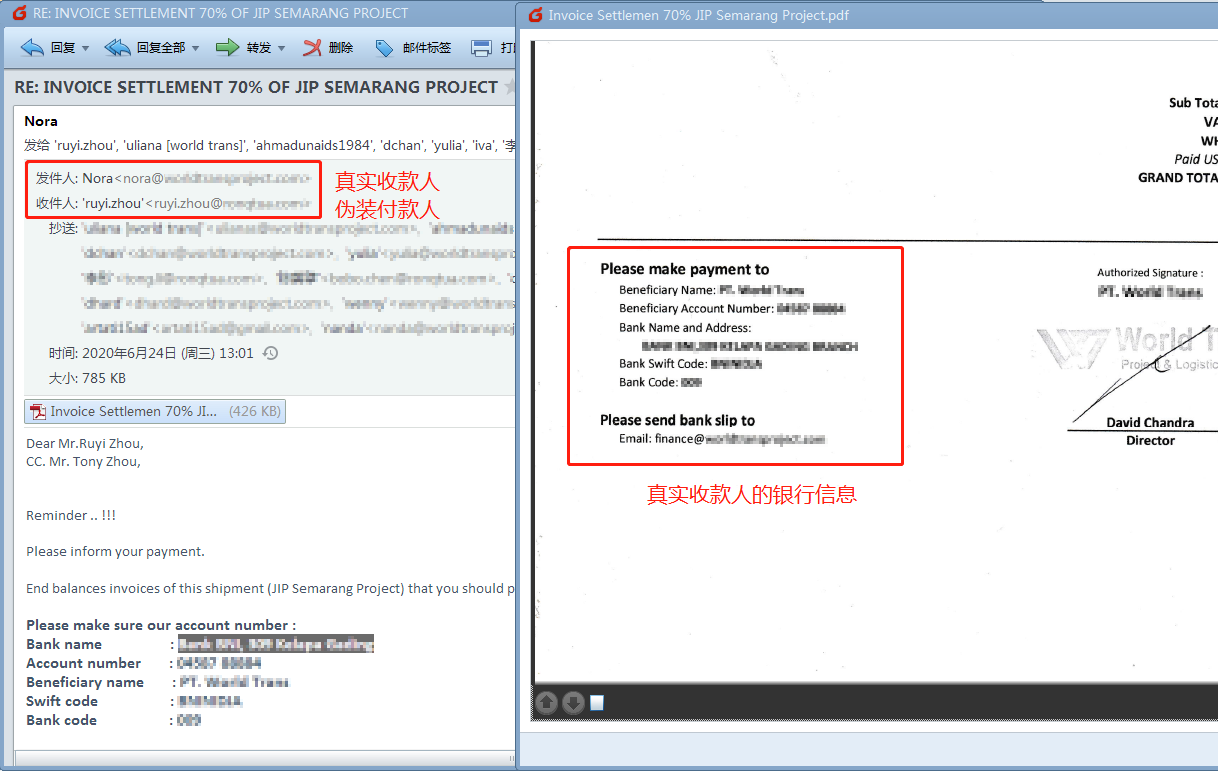

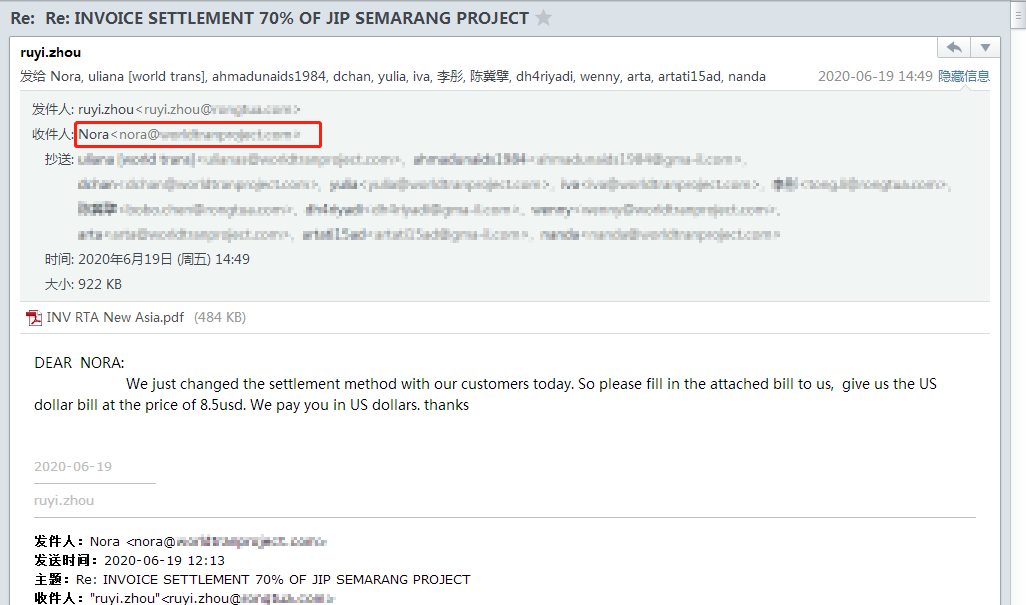

图:攻击者劫持收款人的Invoice信息

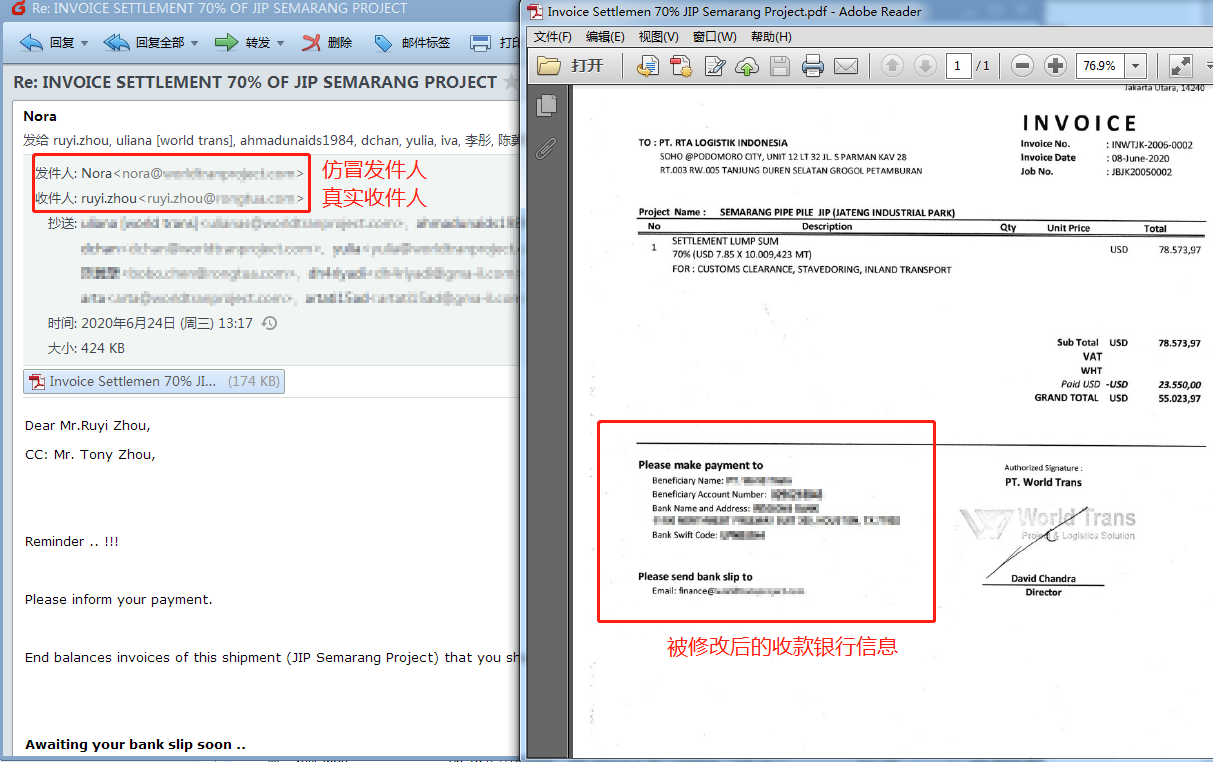

图:攻击者将修改后Invoice发送给付款人

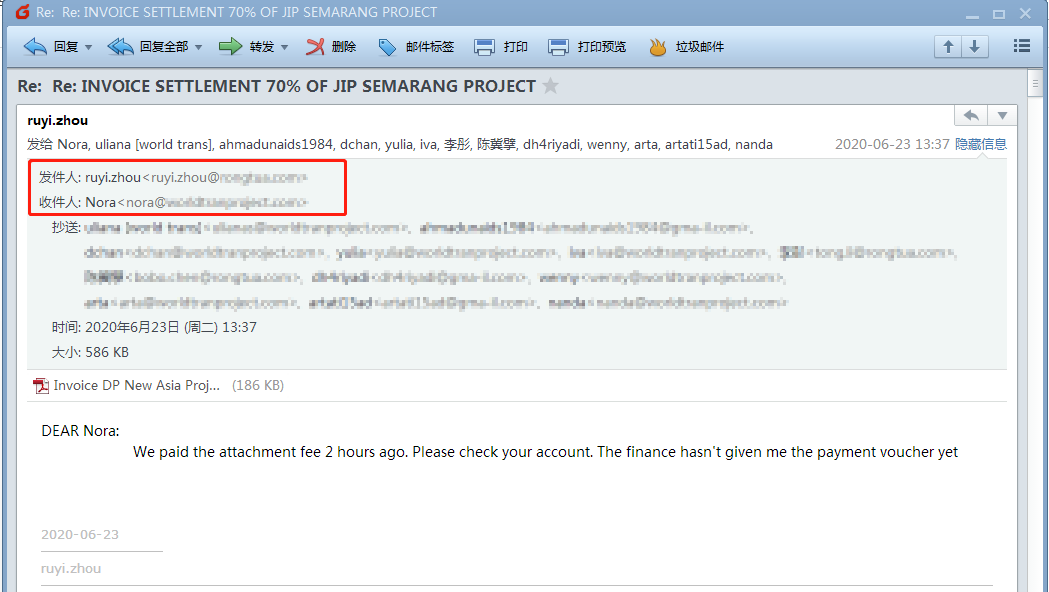

图:付款完成后还未发现问题

此次瑞星安全专家在追踪中发现,尼日利亚长期存在的多个网络钓鱼攻击组织,正在对国内大量进出口贸易、货运代理、船运物流等企业进行着猛烈的网络钓鱼攻击,这类组织通过搜索、购买或窃取等方式获取企业相关邮箱账号进行钓鱼邮件投递,劫持企业公务往来邮件,伪装成买卖双方从而进行诈骗,以牟取暴利,因此导致国内很多企业遭受巨大的经济损失或信息被窃等风险。

国内大量外贸物流企业正在遭受攻击

瑞星安全研究院通过长时间的追踪,获取了部分尼日利亚网络攻击组织使用的邮箱和服务器访问权限,从而还原出该组织的一些攻击路径及方式:

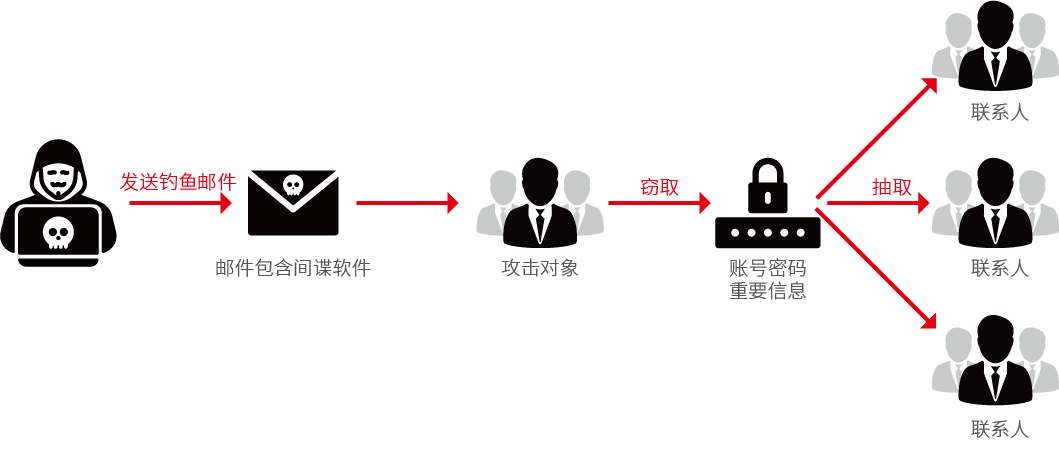

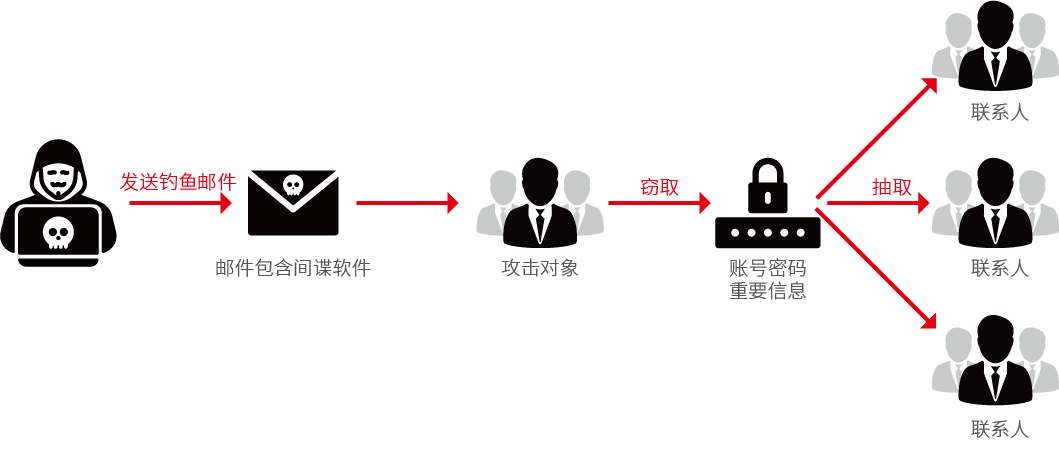

1. 攻击者通过爬虫或搜索、黑市购买及间谍软件窃取等方式获取大量邮箱地址,通过专业的工具抽取所有与该邮箱进行通信的邮件地址,从而得到大量优质的潜在攻击对象;

2. 攻击者在掌握大量的邮箱账号后,将各种商业间谍软件或钓鱼网站投递至这些邮箱中,以窃取受害者电脑中浏览器、邮件、账号密码、cookies、键盘记录和屏幕截图等重要信息,从而源源不断的获取大量的凭据信息;

3. 在获取到大量用户资料后,攻击者有选择性的以外贸企业、货物代理、物流运输等国际贸易链条上的公司和企业作为下手对象,监控这些公司员工邮箱的通信活动,查找有关资金往来的邮件记录,在合适的时机介入进行诈骗活动;

4. 攻击者通过长期对买(卖)双方邮件内容进行监控,以获取其中重要信息,从而伪装成买方及卖方,充当中间人与真正的买(卖)方进行通信,劫持并传输邮件内容,并以打折、避税或篡改等方式更换收款信息,最终骗取受害企业的大量资金。

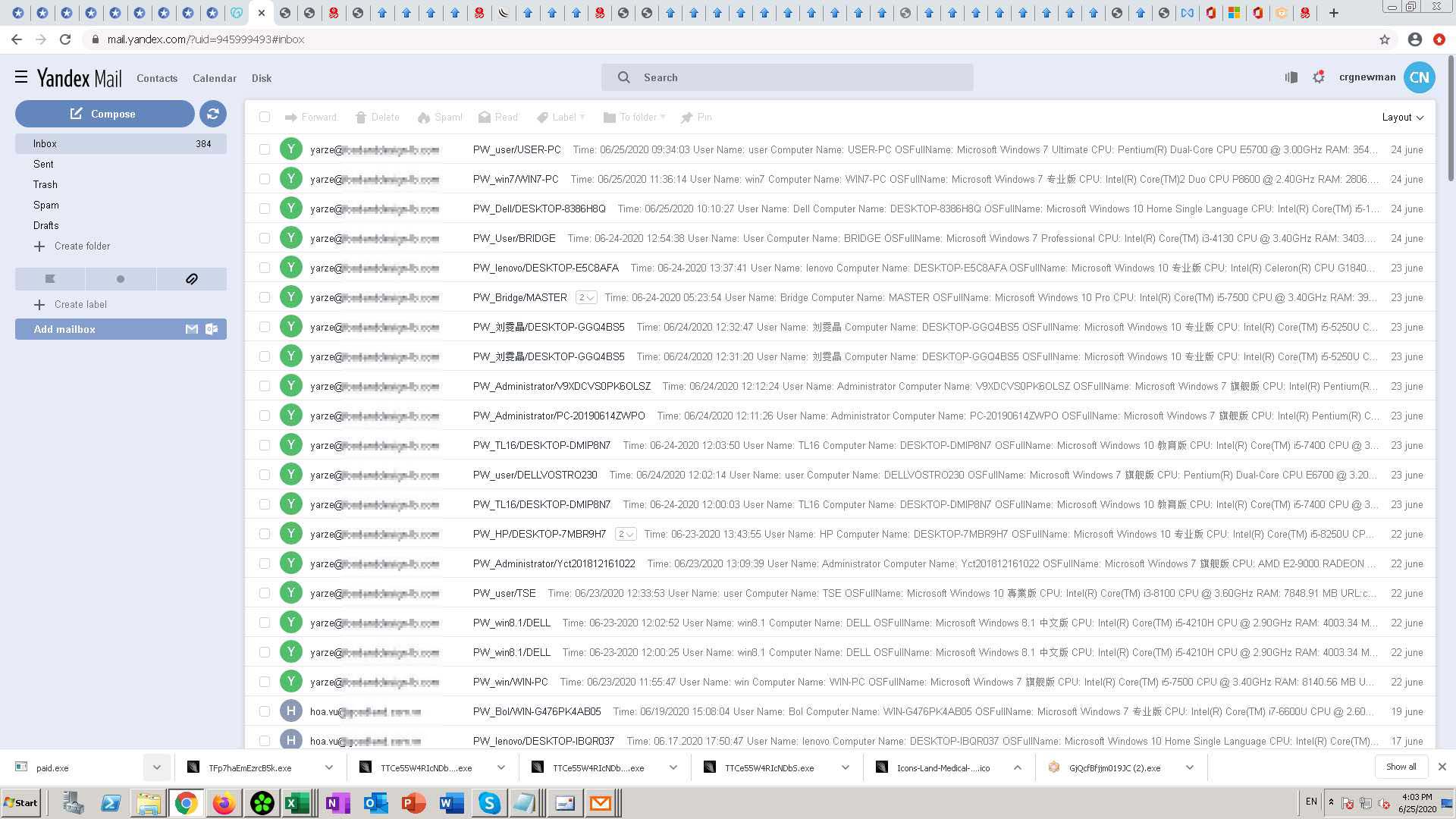

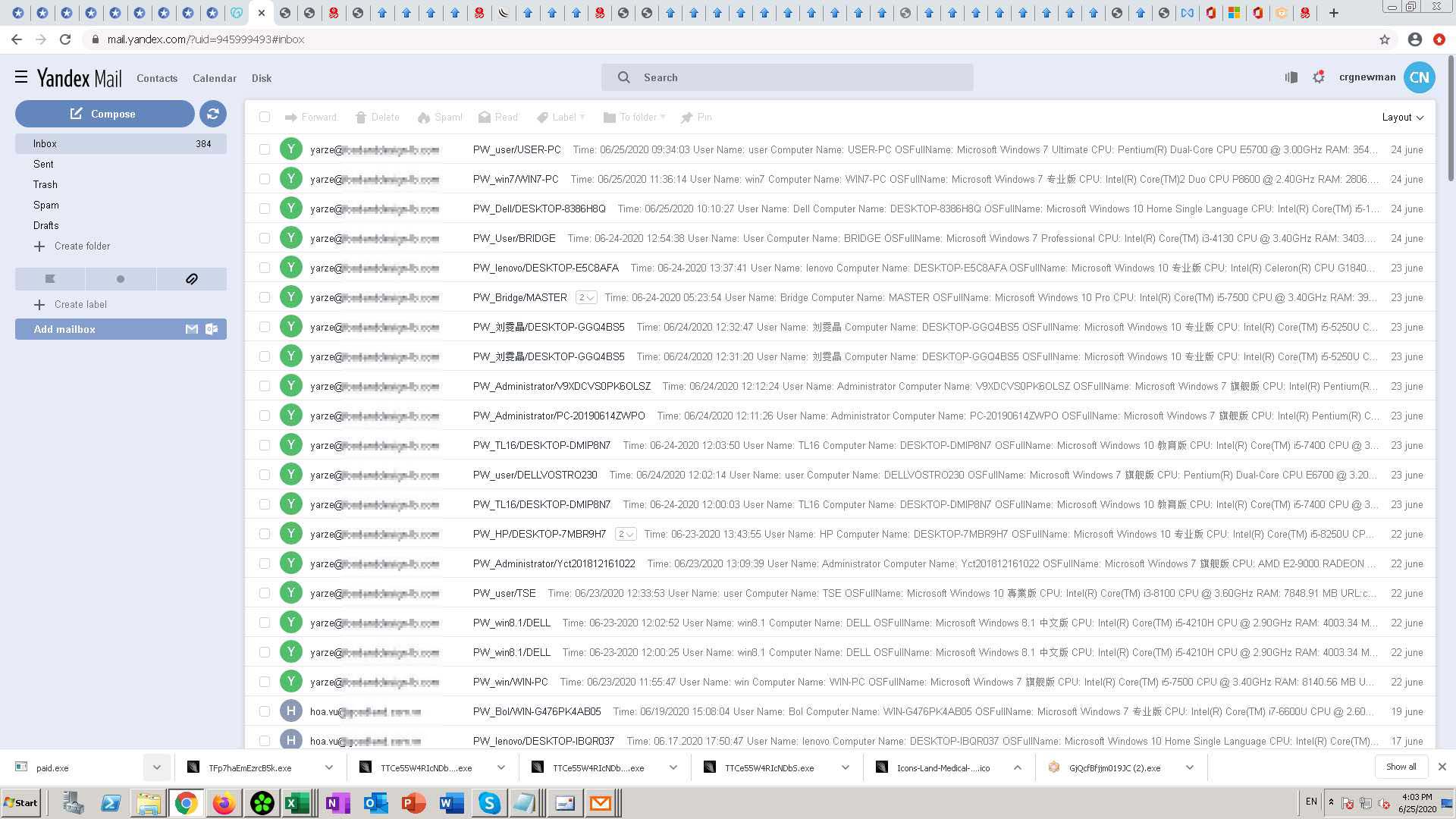

瑞星公司从该组织收集的邮件中发现,有大量国内企业员工的公务和个人邮箱,或企业网站登录凭据等数据存在其中,同时还发现该组织注册了大量的企业仿冒域名,这些冒牌货与真实域名相似度极高,而这些企业很有可能就是该组织正在攻击或即将攻击的目标。

图:瑞星追踪攻击者时发现的国内企业人员邮件账号信息

攻击者以家庭为单位 父子作案分工明确

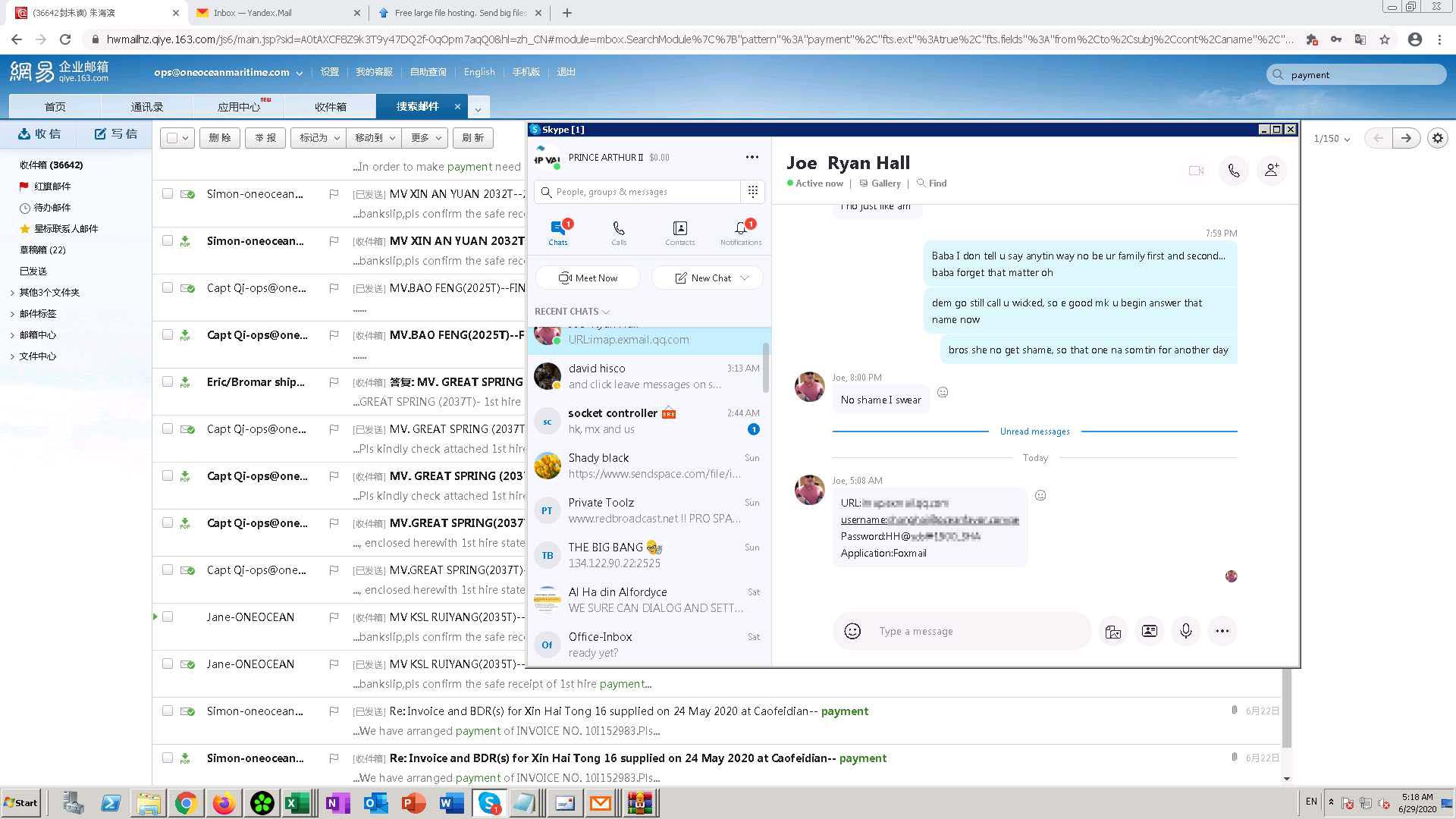

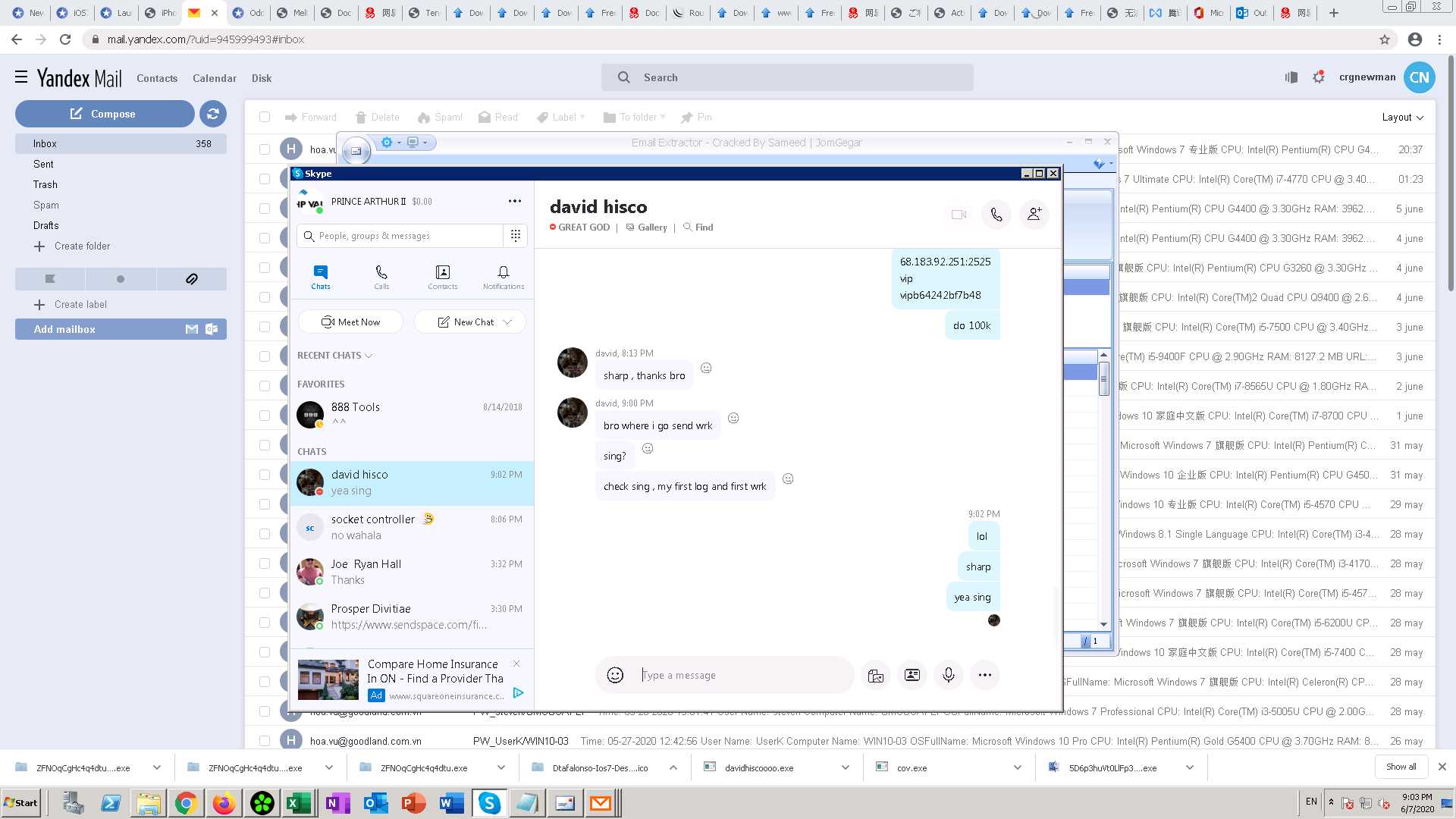

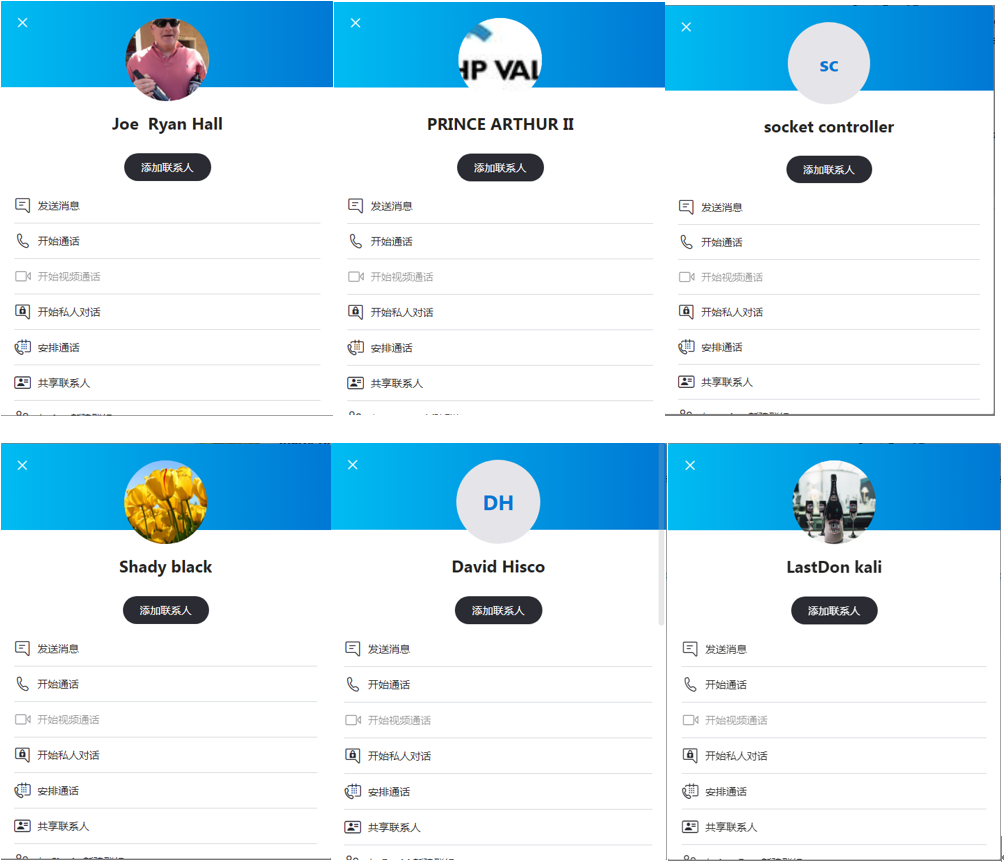

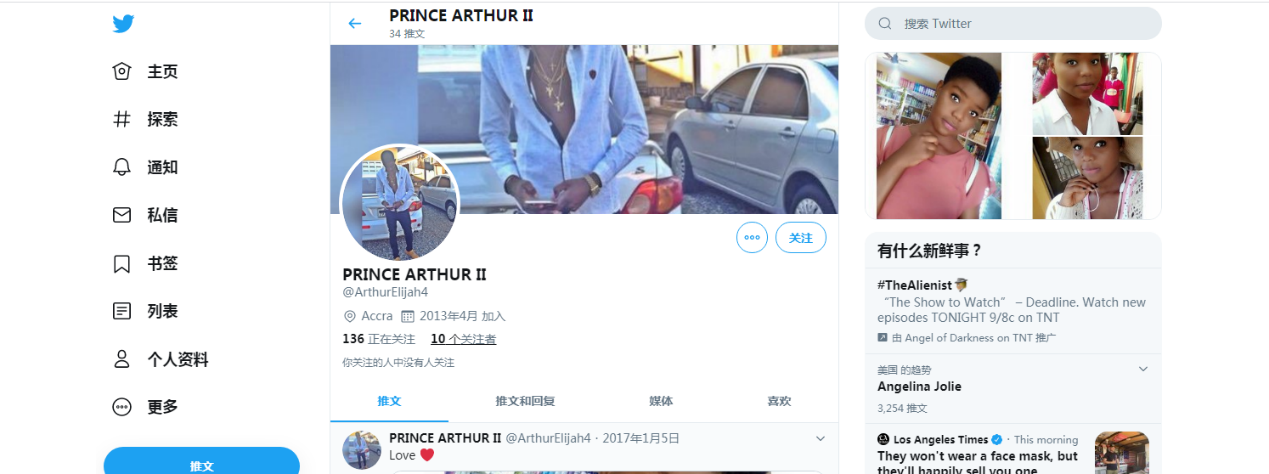

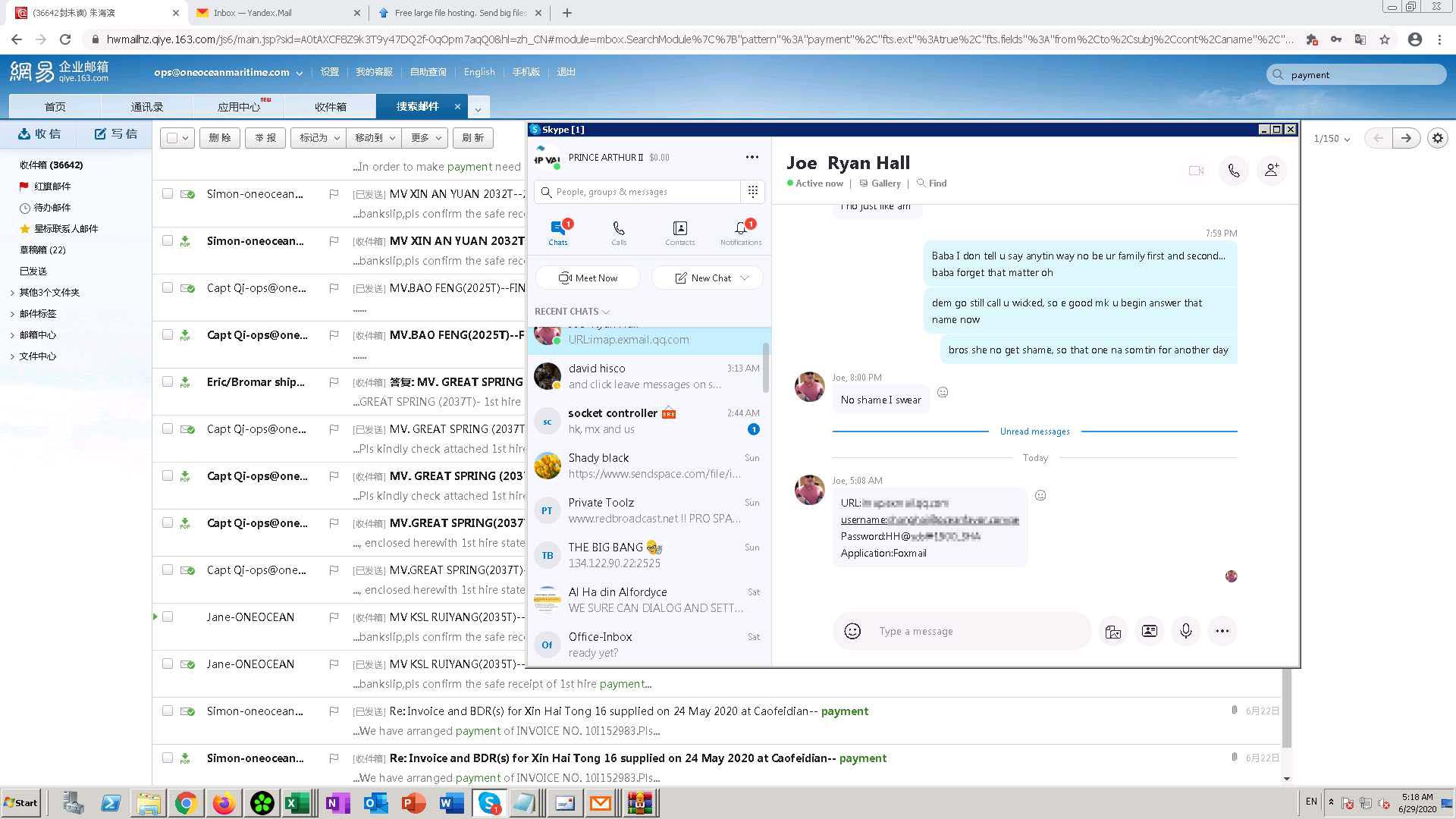

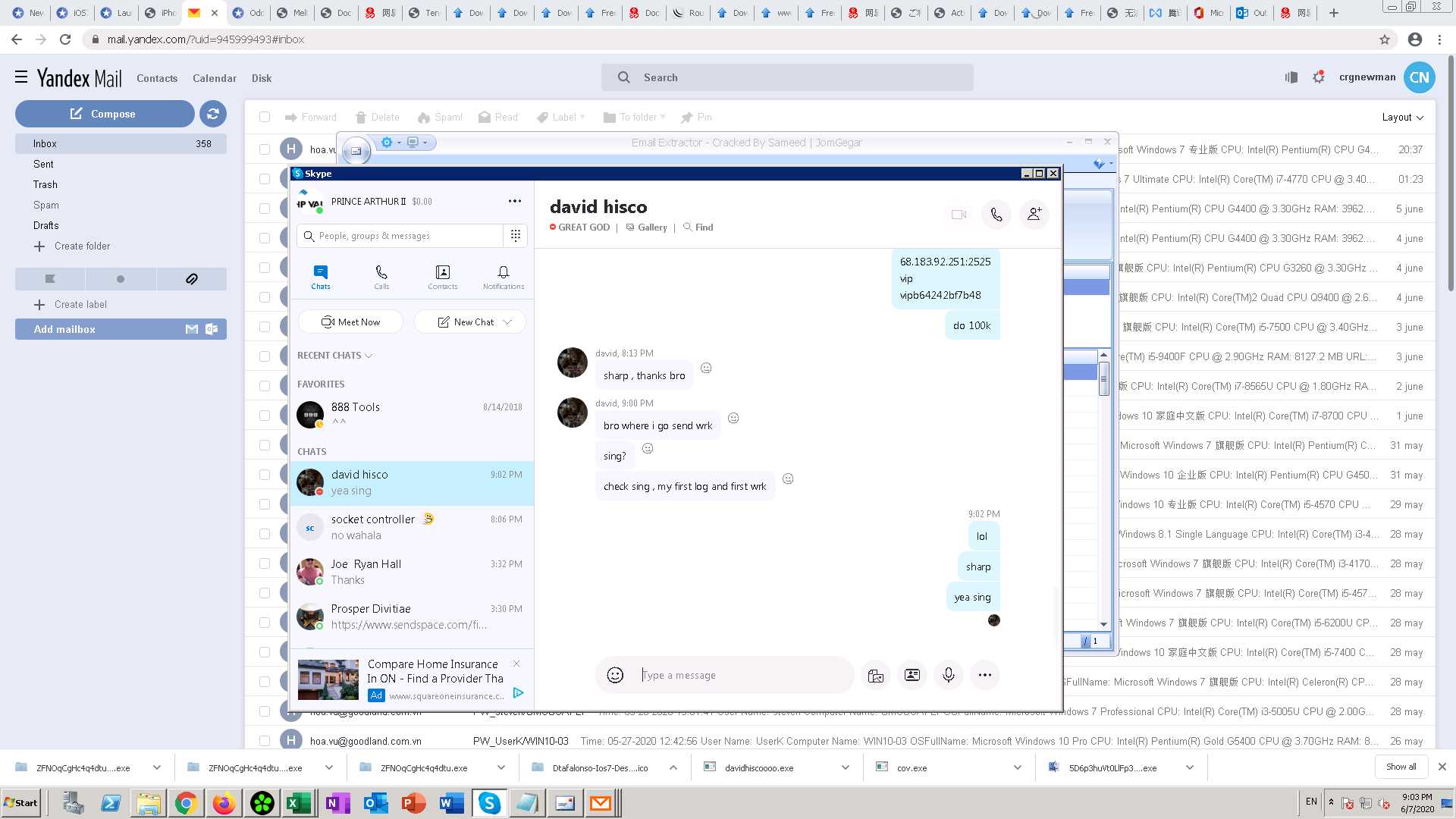

在追踪溯源过程中瑞星安全研究院获取到了一些攻击者的信息,通过邮箱的登陆记录和一些开源的情报信息来看,该组织成员主要生活在尼日利亚的拉各斯市,他们每天的工作就是进行攻击活动,部分攻击者还是以家庭为单位,父亲和儿子一起参与。这些攻击者通过skype不断安排攻击任务和通信交流。

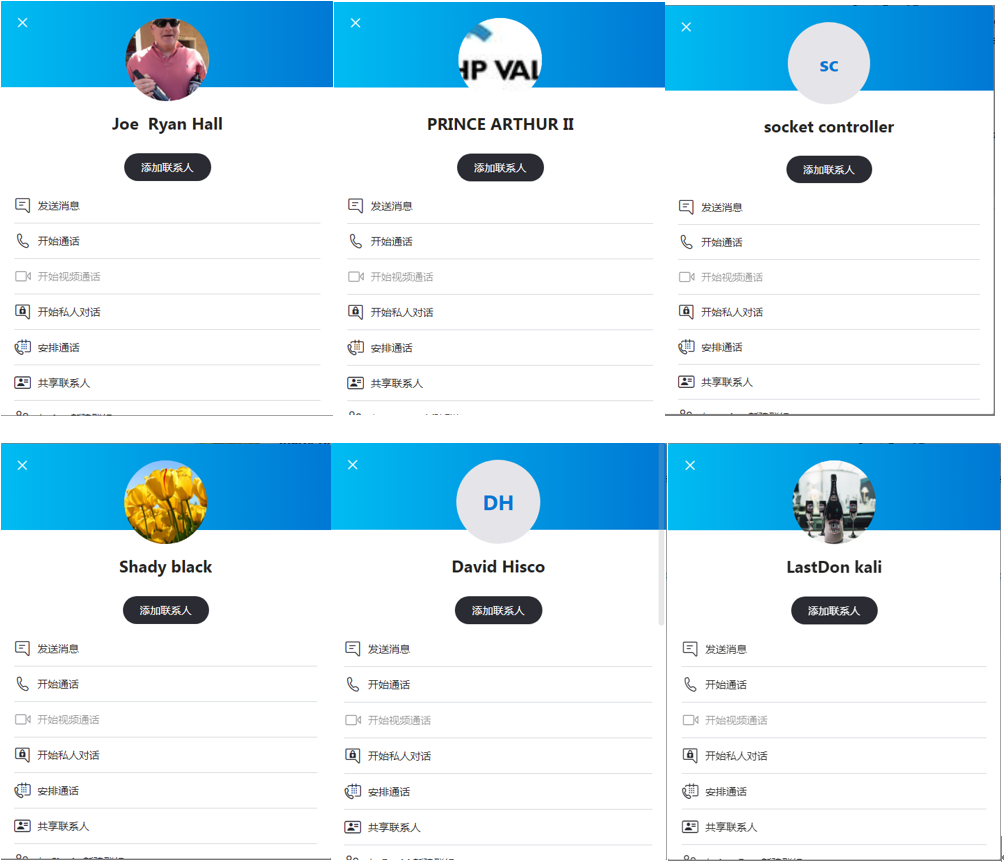

通过对跟踪的其中一个团伙进行了梳理,瑞星安全专家发现该组织成员主要有如下几人,其中 JoeRyaHall是该组织的主要负责人,负责该组织的整个诈骗运营。

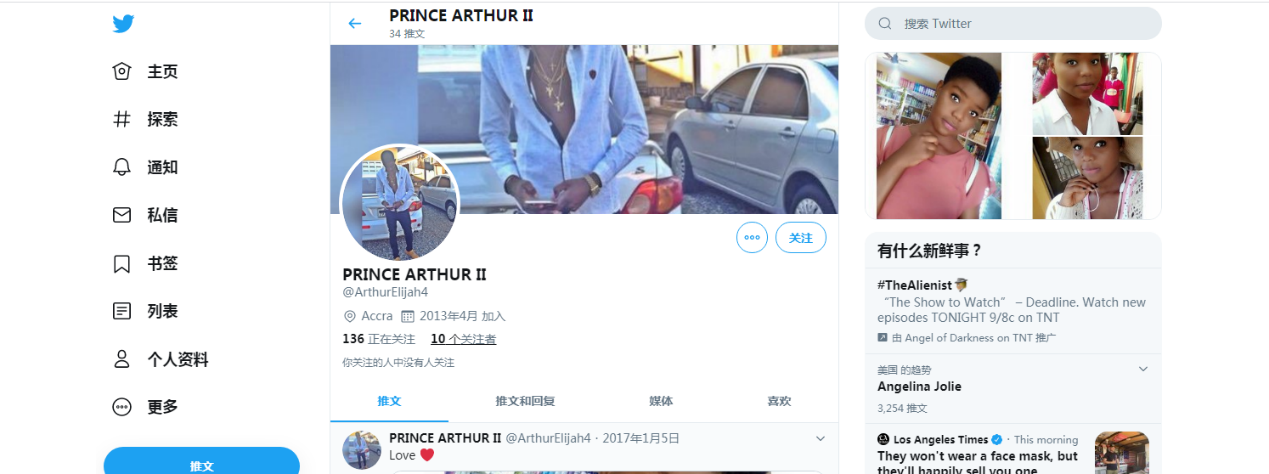

小组成员主要有5人,其中PRINCE ARTHUR II 是JoeRyaHall儿子,负责主要工作,而该组织是尼日利亚钓鱼诈骗攻击活动中一个较活跃的组织。

根据瑞星监测,该组织目前仍正在针对我国企业进行大范围攻击,因此建议广大从事外贸进出口及相关行业的企业和个人注意以下几点:

- 企业通过邮件沟通确认付款信息时,对于以各种理由修改收款账户的信息要引起警觉,一定在付款之前通过第三方通信工具进行反复确认。

- 统一部署企业级的终端安全防护软件。目前的邮件服务提供商和邮件网关类安全产品对这些钓鱼诈骗攻击都不能够做到100%的拦截。大量的钓鱼和攻击邮件都能突破现有的安全防护方案到达用户终端,所以拥有一款终端安全防护产品十分必要。

- 提高企业员工的安全防护意识。员工在日常处理邮件过程中要注意邮件附件中文件的后缀名,不运行邮件附件中可执行文件和可疑脚本文件。

- 打开邮件附件中的Office文档时,如果弹出安全提示框或宏提示框,在无法确定安全的情况下一律拒绝启用,并及时更新Office程序的相关漏洞。

- 不直接点击邮件中的链接,不在邮件跳转链接到的网页中输入账号密码,如果发现是钓鱼网站并被钓鱼成功,则第一时间修改相关账号密码。

- 在日常邮件往来中定期检查邮件收件人的邮箱地址是否被仿冒,在回复邮件时如果回复邮件地址与发件人不一致时要引起高度重视。

- 定期查看邮件账户等登陆日志,对于邮件服务商发送的异地账号登陆等安全风险提示要引起重视,定期修改邮箱、网站等相关的账号密码。

- 由于仍有大量企业信息流入该类钓鱼组织,请广大相关企业引起高度重视,同时可与瑞星公司取得联系以获取更多详细信息。

2020年6月,上海某航运集团与一家国外物流公司进行合作交易往来过程中,被网络钓鱼组织攻击,险些蒙受5万多美元的经济损失

钓鱼组织乔装甲乙双方 一封邮件获利5万美元

2020年6月,上海某航运集团与一家国外物流公司进行合作交易往来过程中,被网络钓鱼组织攻击,险些蒙受5万多美元的经济损失,过程如下:

该航运集团与另一家国外物流公司有合作往来,双方在进行邮件沟通中,被一个尼日利亚网络钓鱼组织相中,该组织不仅注册了与双方网站相似度极高的域名,还劫持了双方员工的邮件往来,仿冒了往来人员的邮箱账号。

图:真实物流方与仿冒航运方进行邮件通信

图:真实航运方与仿冒物流方进行通信

攻击组织通过一个中间人的角色,分别伪装成航运集团及物流公司进行通信,从中获取合作内容等关键信息,并在商讨付款时修改收款银行信息,使得航运集团将少量资金转入了攻击组织,而并未察觉。就在航运集团即将再次向攻击组织转入5万多美金时,瑞星公司通过追踪发现了该组织的攻击信息,及时联系了该集团,停止付款交易,帮其及时止损。

图:攻击者劫持收款人的Invoice信息

图:攻击者将修改后Invoice发送给付款人

图:付款完成后还未发现问题

此次瑞星安全专家在追踪中发现,尼日利亚长期存在的多个网络钓鱼攻击组织,正在对国内大量进出口贸易、货运代理、船运物流等企业进行着猛烈的网络钓鱼攻击,这类组织通过搜索、购买或窃取等方式获取企业相关邮箱账号进行钓鱼邮件投递,劫持企业公务往来邮件,伪装成买卖双方从而进行诈骗,以牟取暴利,因此导致国内很多企业遭受巨大的经济损失或信息被窃等风险。

国内大量外贸物流企业正在遭受攻击

瑞星安全研究院通过长时间的追踪,获取了部分尼日利亚网络攻击组织使用的邮箱和服务器访问权限,从而还原出该组织的一些攻击路径及方式:

1. 攻击者通过爬虫或搜索、黑市购买及间谍软件窃取等方式获取大量邮箱地址,通过专业的工具抽取所有与该邮箱进行通信的邮件地址,从而得到大量优质的潜在攻击对象;

2. 攻击者在掌握大量的邮箱账号后,将各种商业间谍软件或钓鱼网站投递至这些邮箱中,以窃取受害者电脑中浏览器、邮件、账号密码、cookies、键盘记录和屏幕截图等重要信息,从而源源不断的获取大量的凭据信息;

3. 在获取到大量用户资料后,攻击者有选择性的以外贸企业、货物代理、物流运输等国际贸易链条上的公司和企业作为下手对象,监控这些公司员工邮箱的通信活动,查找有关资金往来的邮件记录,在合适的时机介入进行诈骗活动;

4. 攻击者通过长期对买(卖)双方邮件内容进行监控,以获取其中重要信息,从而伪装成买方及卖方,充当中间人与真正的买(卖)方进行通信,劫持并传输邮件内容,并以打折、避税或篡改等方式更换收款信息,最终骗取受害企业的大量资金。

瑞星公司从该组织收集的邮件中发现,有大量国内企业员工的公务和个人邮箱,或企业网站登录凭据等数据存在其中,同时还发现该组织注册了大量的企业仿冒域名,这些冒牌货与真实域名相似度极高,而这些企业很有可能就是该组织正在攻击或即将攻击的目标。

图:瑞星追踪攻击者时发现的国内企业人员邮件账号信息

攻击者以家庭为单位 父子作案分工明确

在追踪溯源过程中瑞星安全研究院获取到了一些攻击者的信息,通过邮箱的登陆记录和一些开源的情报信息来看,该组织成员主要生活在尼日利亚的拉各斯市,他们每天的工作就是进行攻击活动,部分攻击者还是以家庭为单位,父亲和儿子一起参与。这些攻击者通过skype不断安排攻击任务和通信交流。

通过对跟踪的其中一个团伙进行了梳理,瑞星安全专家发现该组织成员主要有如下几人,其中 JoeRyaHall是该组织的主要负责人,负责该组织的整个诈骗运营。

小组成员主要有5人,其中PRINCE ARTHUR II 是JoeRyaHall儿子,负责主要工作,而该组织是尼日利亚钓鱼诈骗攻击活动中一个较活跃的组织。

根据瑞星监测,该组织目前仍正在针对我国企业进行大范围攻击,因此建议广大从事外贸进出口及相关行业的企业和个人注意以下几点:

- 企业通过邮件沟通确认付款信息时,对于以各种理由修改收款账户的信息要引起警觉,一定在付款之前通过第三方通信工具进行反复确认。

- 统一部署企业级的终端安全防护软件。目前的邮件服务提供商和邮件网关类安全产品对这些钓鱼诈骗攻击都不能够做到100%的拦截。大量的钓鱼和攻击邮件都能突破现有的安全防护方案到达用户终端,所以拥有一款终端安全防护产品十分必要。

- 提高企业员工的安全防护意识。员工在日常处理邮件过程中要注意邮件附件中文件的后缀名,不运行邮件附件中可执行文件和可疑脚本文件。

- 打开邮件附件中的Office文档时,如果弹出安全提示框或宏提示框,在无法确定安全的情况下一律拒绝启用,并及时更新Office程序的相关漏洞。

- 不直接点击邮件中的链接,不在邮件跳转链接到的网页中输入账号密码,如果发现是钓鱼网站并被钓鱼成功,则第一时间修改相关账号密码。

- 在日常邮件往来中定期检查邮件收件人的邮箱地址是否被仿冒,在回复邮件时如果回复邮件地址与发件人不一致时要引起高度重视。

- 定期查看邮件账户等登陆日志,对于邮件服务商发送的异地账号登陆等安全风险提示要引起重视,定期修改邮箱、网站等相关的账号密码。

- 由于仍有大量企业信息流入该类钓鱼组织,请广大相关企业引起高度重视,同时可与瑞星公司取得联系以获取更多详细信息。