5G手机

近日,最新研究报告警告称,当前移动网络运营商(MNO)使用的现代通信协议的高危漏洞可被利用,进行用户数据拦截或者假冒,开展欺诈和拒绝服务(DoS)攻击。

该报告名为《2020年LTE和5G网络漏洞》,由伦敦网络安全公司Positive Technologies发布,在报告中提及,“本文涵盖了2018年至2019年期间欧洲、亚洲和南美的28家电信运营商的安全评估结果。”

该漏洞存在于移动网络协议中,GPRS隧道协议(GTP)中的漏洞将继续影响移动运营商,即使它们迁移到5G基础架构中。早在2019年12月,A10 Networks详细介绍了旧版移动协议中的一系列漏洞,其中会造成的后果包含:

披露用户信息(包括用于用户跟踪的位置数据);

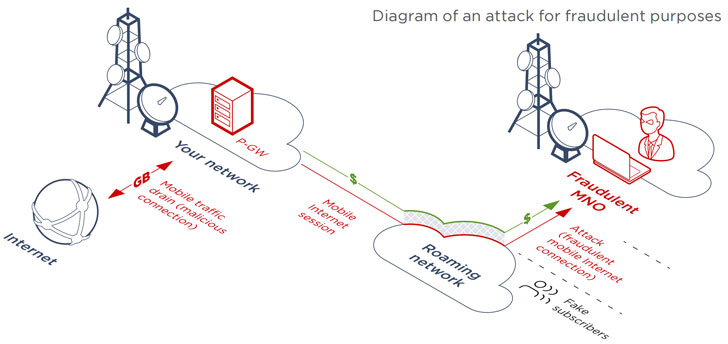

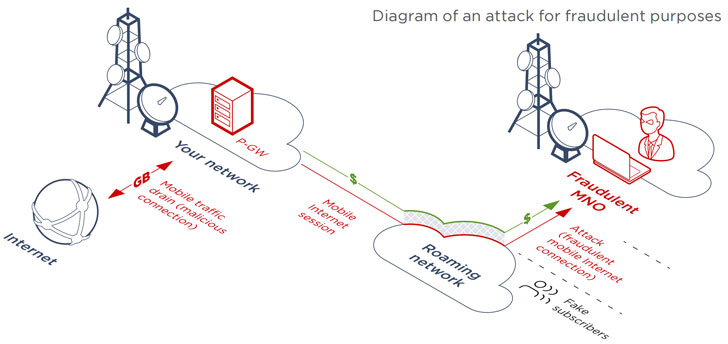

欺诈和假冒攻击;

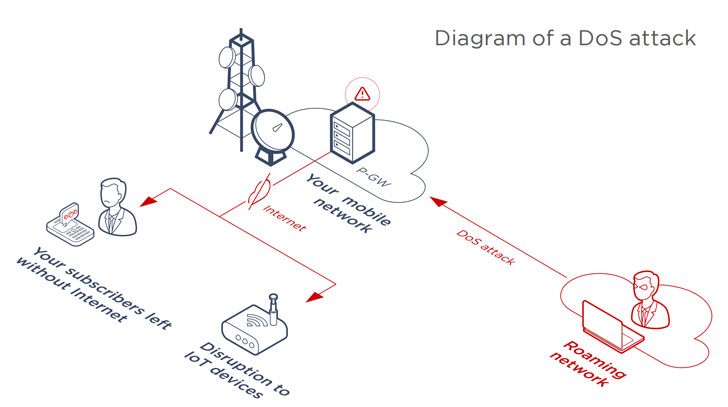

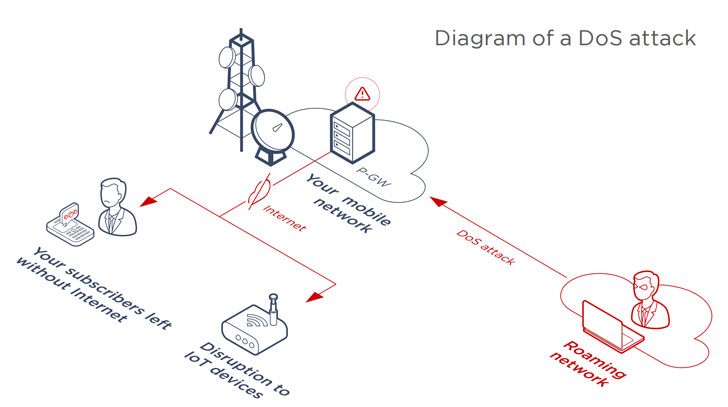

针对网络设备的拒绝服务(DoS)攻击,导致移动通信的大规模中断

数据漫游关键技术“GTP”

GTP全名为GPRS隧道协议,是移动数据漫游的关键技术。通过在用户设备和移动网络之间创建IP隧道来让不同网络互连,用于管理2G、3G和4G网络上的数据流量。

它还是GPRS核心网络及其后继的演进式分组核心(EPC)的基础,允许2G、3G和WCDMA 移动网络发送IP数据包到外部网络,比如互联网。简单来说,有了这种技术支持,用户在哪都能上网。

在这份报告中提及,“GTP协议包含许多威胁,既会影响着移动运营商,也威胁其客户。因此,一旦攻击者对网络设备下手,那么整个城市的通信便会沦陷,他们还可以冒充用户访问各种资源或者使用网络服务,但是这些直接影响到的还是运营商和用户。”

该协议漏洞主要是因为不会去确定用户的实际位置,所以很难验证传入的流量是否合法。其次,验证用户凭证机制的方式存在问题,因此允许攻击者充当SGSN节点(服务GPRS支持节点)进行用户欺诈。

所以,更为严重的问题还在于用户欺诈和冒名顶替,利用虚假标识符使用用户的网络,而用户却要为此买单。

在攻击者使用虚假标识符这个过程中,他们可以拦截用户真实的相关标识符(比如电话号码),以窃取用户会话数据,并假冒这个人进行一系列网络活动。

不仅仅是GTP协议,在后续更新的EPC协议中,也同样存在这个问题,容易受到欺骗和数据泄露攻击。

此外,每个经过测试的网络都容易受到针对网络设备的拒绝服务(DoS)的攻击,因此阻止了用户联网和移动通信服务中断。

用户信息拦截、欺诈和冒名顶替这些危害会直接影响社会稳定和人们生活。在万物互联的时代,大量通信丢失影响更大,比如工业设备、智能家居和城市基础设施等。

对此,该报告也提出了这一bug的解决方案,比如敦促运营商可基于IP白名单加强GTP级别过滤,除了遵循GSMA安全建议外,还可以实时分析流量,并采取措施来阻止非法活动。

新基建按下了5G发展快进键,5G在人们的生活中也越来越常见,想必现在很多用户都已经换上了5G手机,享受着5G技术的便捷福利。然而,人们需要的思考的是,在新技术的福利背后又有哪些安全风险?

“随着运营商开始着手5G网络的建设,在网络设计过程中,安全必须成为首要任务。”如果在后期才开始考虑安全问题,那么为此付出的成本和代价就会更高,甚至陷入一种恶性循环之中,永远只是在修复漏洞,而无法从根本上解决安全问题。

近日,最新研究报告警告称,当前移动网络运营商(MNO)使用的现代通信协议的高危漏洞可被利用,进行用户数据拦截或者假冒,开展欺诈和拒绝服务(DoS)攻击。

该报告名为《2020年LTE和5G网络漏洞》,由伦敦网络安全公司Positive Technologies发布,在报告中提及,“本文涵盖了2018年至2019年期间欧洲、亚洲和南美的28家电信运营商的安全评估结果。”

该漏洞存在于移动网络协议中,GPRS隧道协议(GTP)中的漏洞将继续影响移动运营商,即使它们迁移到5G基础架构中。早在2019年12月,A10 Networks详细介绍了旧版移动协议中的一系列漏洞,其中会造成的后果包含:

披露用户信息(包括用于用户跟踪的位置数据);

欺诈和假冒攻击;

针对网络设备的拒绝服务(DoS)攻击,导致移动通信的大规模中断

数据漫游关键技术“GTP”

GTP全名为GPRS隧道协议,是移动数据漫游的关键技术。通过在用户设备和移动网络之间创建IP隧道来让不同网络互连,用于管理2G、3G和4G网络上的数据流量。

它还是GPRS核心网络及其后继的演进式分组核心(EPC)的基础,允许2G、3G和WCDMA 移动网络发送IP数据包到外部网络,比如互联网。简单来说,有了这种技术支持,用户在哪都能上网。

在这份报告中提及,“GTP协议包含许多威胁,既会影响着移动运营商,也威胁其客户。因此,一旦攻击者对网络设备下手,那么整个城市的通信便会沦陷,他们还可以冒充用户访问各种资源或者使用网络服务,但是这些直接影响到的还是运营商和用户。”

该协议漏洞主要是因为不会去确定用户的实际位置,所以很难验证传入的流量是否合法。其次,验证用户凭证机制的方式存在问题,因此允许攻击者充当SGSN节点(服务GPRS支持节点)进行用户欺诈。

所以,更为严重的问题还在于用户欺诈和冒名顶替,利用虚假标识符使用用户的网络,而用户却要为此买单。

在攻击者使用虚假标识符这个过程中,他们可以拦截用户真实的相关标识符(比如电话号码),以窃取用户会话数据,并假冒这个人进行一系列网络活动。

不仅仅是GTP协议,在后续更新的EPC协议中,也同样存在这个问题,容易受到欺骗和数据泄露攻击。

此外,每个经过测试的网络都容易受到针对网络设备的拒绝服务(DoS)的攻击,因此阻止了用户联网和移动通信服务中断。

用户信息拦截、欺诈和冒名顶替这些危害会直接影响社会稳定和人们生活。在万物互联的时代,大量通信丢失影响更大,比如工业设备、智能家居和城市基础设施等。

对此,该报告也提出了这一bug的解决方案,比如敦促运营商可基于IP白名单加强GTP级别过滤,除了遵循GSMA安全建议外,还可以实时分析流量,并采取措施来阻止非法活动。

新基建按下了5G发展快进键,5G在人们的生活中也越来越常见,想必现在很多用户都已经换上了5G手机,享受着5G技术的便捷福利。然而,人们需要的思考的是,在新技术的福利背后又有哪些安全风险?

“随着运营商开始着手5G网络的建设,在网络设计过程中,安全必须成为首要任务。”如果在后期才开始考虑安全问题,那么为此付出的成本和代价就会更高,甚至陷入一种恶性循环之中,永远只是在修复漏洞,而无法从根本上解决安全问题。