资料图(来自:Intel 官网)

来自美国密歇根、荷兰阿姆斯特丹、以及澳大利亚阿德莱德三所大学的研究人员披露 —— 攻击者可利用多核体系架构的工作方式,来获得对受感染系统上敏感数据的访问权限。

其已经为两个漏洞开发了对应的攻击方法,并给出了 SGAxe 和 CrossTalk 的概念证明。

CPU 处理的图像

前者似乎是今年早些时候曝光的 CacheOut 攻击的高级版本,黑客可从 CPU 的 L1 缓存中提取内容。

研究人员解释称,SGAxe 是英特尔减轻针对软件防护扩展(SGX)的旁路攻击的一个失败尝试。作为 CPU 上的一个专属区域,SGX 原意是确保正在处理的代码和数据的完整与机密性。

SGAxe 还原的图像

借助瞬态执行攻击,黑客可从实质上恢复存储在 SGX 区域中的加密密钥,并将之用于解密长存储区,以获得机器的 EPID 密钥。后者被用于确保事务的安全性,比如金融交易和受 DRM 保护的内容。

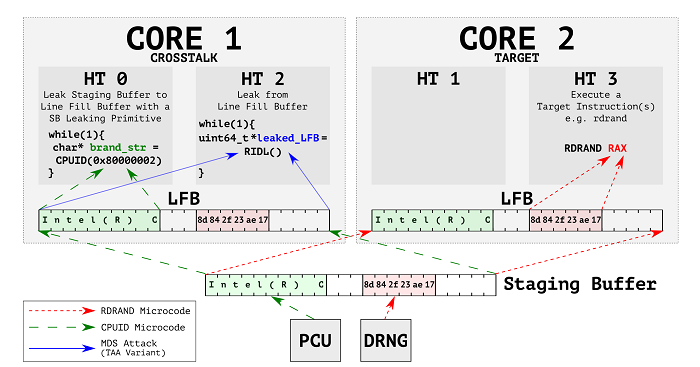

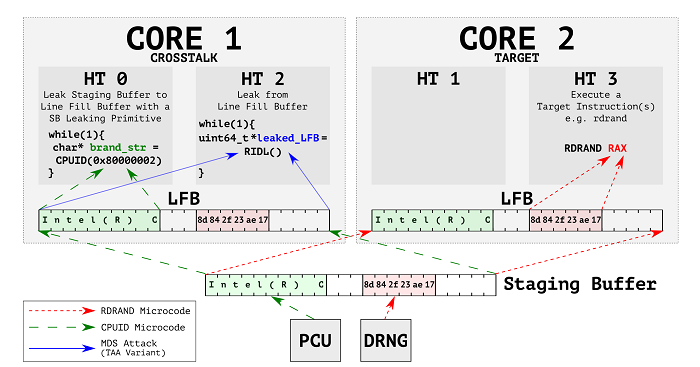

至于第二个 CrossTalk 漏洞,其属于微体系架构数据采样(MDS)的一个衍生,能够针对 CPU 的行填充缓冲区(LBF)处理的数据发起攻击。

其原本希望提供 CPU 内核访问的“登台缓冲区”,但黑客却能够利用在一个单独核心上运行的特制软件,来破坏保护其运行的软件代码和数据私钥。

据悉,新漏洞影响 2015 ~ 2019 年发布的多款英特尔处理器,包括部分至强 E3 SKU(E5 和 E7 系列已被证明可抵御此类新型攻击)。

英特尔在 6 月份的安全公告中称,只有极少数的人能够在实验室环境中发起这些攻击,目前尚无漏洞在野外被利用的报告。

即便如此,该公司仍将尽快发布微码更新,同时让之前签发的证明密钥失效。

资料图(来自:Intel 官网)

来自美国密歇根、荷兰阿姆斯特丹、以及澳大利亚阿德莱德三所大学的研究人员披露 —— 攻击者可利用多核体系架构的工作方式,来获得对受感染系统上敏感数据的访问权限。

其已经为两个漏洞开发了对应的攻击方法,并给出了 SGAxe 和 CrossTalk 的概念证明。

CPU 处理的图像

前者似乎是今年早些时候曝光的 CacheOut 攻击的高级版本,黑客可从 CPU 的 L1 缓存中提取内容。

研究人员解释称,SGAxe 是英特尔减轻针对软件防护扩展(SGX)的旁路攻击的一个失败尝试。作为 CPU 上的一个专属区域,SGX 原意是确保正在处理的代码和数据的完整与机密性。

SGAxe 还原的图像

借助瞬态执行攻击,黑客可从实质上恢复存储在 SGX 区域中的加密密钥,并将之用于解密长存储区,以获得机器的 EPID 密钥。后者被用于确保事务的安全性,比如金融交易和受 DRM 保护的内容。

至于第二个 CrossTalk 漏洞,其属于微体系架构数据采样(MDS)的一个衍生,能够针对 CPU 的行填充缓冲区(LBF)处理的数据发起攻击。

其原本希望提供 CPU 内核访问的“登台缓冲区”,但黑客却能够利用在一个单独核心上运行的特制软件,来破坏保护其运行的软件代码和数据私钥。

据悉,新漏洞影响 2015 ~ 2019 年发布的多款英特尔处理器,包括部分至强 E3 SKU(E5 和 E7 系列已被证明可抵御此类新型攻击)。

英特尔在 6 月份的安全公告中称,只有极少数的人能够在实验室环境中发起这些攻击,目前尚无漏洞在野外被利用的报告。

即便如此,该公司仍将尽快发布微码更新,同时让之前签发的证明密钥失效。