2019年,卡巴斯基移动端检测到3503952恶意安装包,69777个新的手机银行木马,68362个新的手机勒索木马。2019年,有两个趋势特别突出:攻击者对用户个人数据的攻击变得更加频繁,在应用市场上检测到木马软件变得更加频繁。本报告将以示例和统计数据更详细地讨论每一项。

个人信息窃取

stalkerware

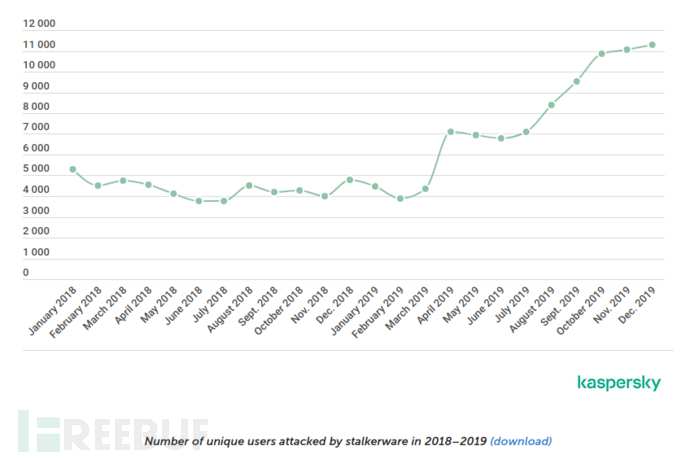

过去一年,针对移动设备用户的个人数据攻击增加了50%:从2018年的40386个受攻击的唯一用户增加到2019年的67500个。

个人信息窃取恶意软件可分为两大类:Trackers和成熟的跟踪应用程序。

Trackers通常关注两点:受害者的坐标和短信。许多类似的免费应用可以在谷歌官方商城中找到。谷歌Play2018年底改变政策后,大多数此类恶意软件被删除。然而仍可在开发者和第三方网站上找到。如果应用程序安装在设备上,用户位置和相关数据就可以被第三方访问。这些第三方不一定只是跟踪用户的第三方,有可能因为服务安全性较低,导致数据允许任何人访问。

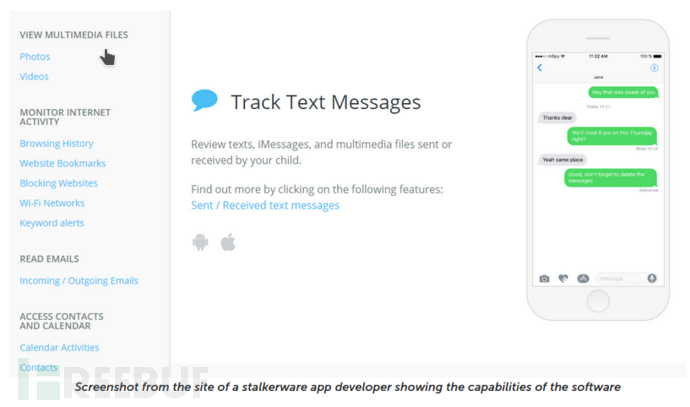

成熟的跟踪应用程序的情况不同:Google Play上没有这样的应用程序,但它们得到了开发人员的积极维护。此类软件属于间谍软件,可以在设备上采集几乎所有的数据:照片(包括整个档案和个人照片,例如,在某个位置拍摄的照片)、电话、文本、位置信息、屏幕点击(键盘记录)等等。

许多应用程序利用root权限从社交网络和即时消息程序中提取消息历史记录。如果无法获得所需的访问权限,软件会利用窗口截图、记录屏幕点击等方式来获取信息。商业间谍软件应用程序Monitor Minor就是一个例子。

商业间谍软件FinSpy更进一步,可以拦截secure messengers中的通信,如Signal、Threema等。为了确保拦截,应用程序通过利用CVE-2016-5195(又名“Dirty Cow”)获取权限。若受害者使用过时操作系统内核,此漏洞可将权限提升到root。传统的通话和文字形式使用的人越来越少,正逐渐转向即时通讯应用。攻击者对这些应用程序中存储的数据越来越感兴趣。

广告app

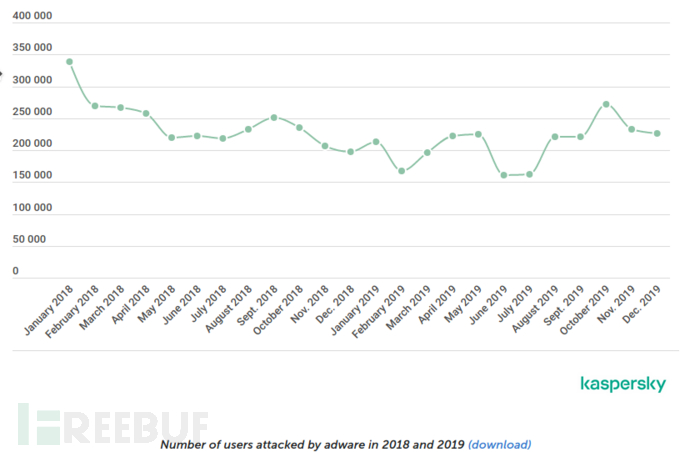

2019年,发现广告软件威胁的数量显著增加,其目的是在移动设备上获取个人数据。统计显示,2019年被广告软件攻击的用户数量与2018年基本持平。

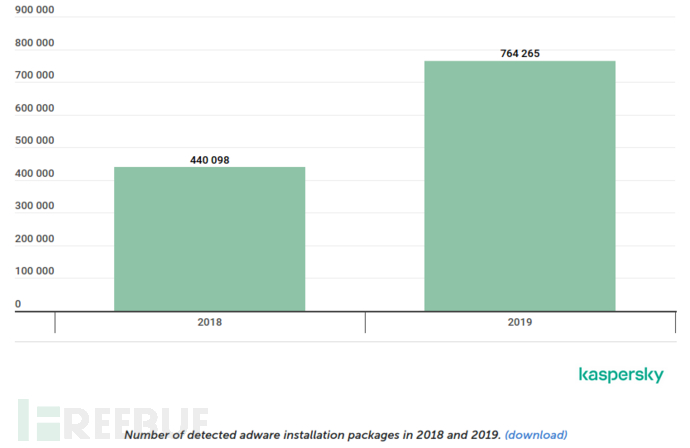

检测到的广告软件安装包数量比2018年翻了一番。

广告软件安装包是自动生成的,但由于某种原因没有达到目标受众。它们可能在生成后立即被检测到,无法进一步传播。通常这样的应用程序不包含任何有用的东西,只是一个广告软件模块,因此受害者会立即删除它们。

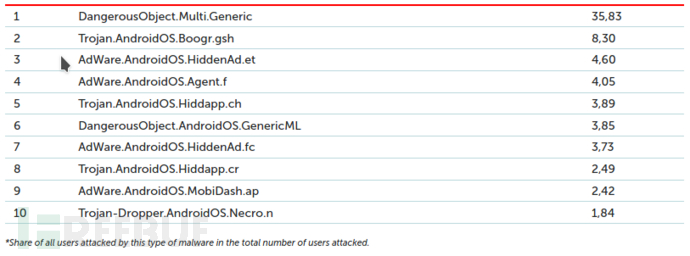

这是广告软件连续第二年出现在前三大威胁之中。按2019年受到攻击的用户数量计算,前十大移动威胁中有四个是广告软件类应用。

2019年,移动广告软件开发商不仅生成了数万个软件包,在技术上也做了提升,特别是绕过了操作系统的限制。例如,出于节省电池的原因,Android对应用程序后台操作设置了某些限制,这对广告软件产生了负面影响。KeepMusic广告软件为了绕过这些限制,软件不会像恶意软件那样请求权限,程序开始循环静音播放一个MP3文件。操作系统发现音乐播放器正在运行,就不会终止KeepMusic后台进程。

盗取访问权限

2019年,出现了第一个移动金融恶意软件样本(AndroidOS.Gustuff.a),通过两种方法来从银行账户中窃取资金:

通过受害者手机短信:木马会感染设备,并向特定的银行电话号码发送带有转账请求的文本。然后,银行会自动将资金从设备所有者的帐户转移到收件人。

通过窃取网上银行凭证:这是近年来主导的方法,攻击者在受害者的设备上显示假冒的银行登录页面,收集受害者的凭据。在这种情况下攻击者需要自己进行交易,在自己的移动设备或浏览器上使用应用程序。

2019年,网络罪犯掌握了第三种方法:通过操纵银行应用程序进行盗窃。首先,受害者被说服运行应用程序并登录,例如,伪造的推送通知,受害者点击通知后会打开银行应用程序,此时攻击者也有权进行访问。

访问权限的滥用对用户的个人数据构成了严重威胁。以前网络犯罪者为了窃取个人信息不得不覆盖窗口并请求一堆权限,现在受害者自己将所有必要的数据输出到屏幕或以表格形式输入,攻击者可以很容易地收集到这些数据。如果恶意软件需要更多权限,可以自己打开设置并获得必要的权限。

Google Play

将恶意软件放入Android应用商店比利用社会工程学攻击受害者有更好的效果。这种方法还有更多优势:

绕过安卓内置的防病毒保护SafetyNet:如果用户从Google Play下载应用程序,那么在没有其他请求的情况下系统安装它的可能性非常高。在这种情况下,唯一能保护用户免受攻击的只有第三方安全解决方案。克服心理障碍:官方应用商店比第三方“市场”享有更大的信任度,可用于更高效地分发软件。以受害者为目标,没有不必要的花费:Google Play可以用来托管假冒软件,在谷歌Play上已经检测到许多针对特定人群的恶意程序。

网络犯罪分子还使用了其他一些技巧来最大限度地提高设备感染率:例如,CamScanner应用程序通过更新处理广告的代码来添加恶意功能;假冒Google商城流行的应用程序。例如照片编辑软件;采用大规模发帖的策略,以各种幌子上传应用程序:从换墙纸工具和安全解决方案到流行游戏。在某些情况下木马程序获得了数十万次下载。在如此短的时间内,没有任何其他的攻击方式能够达到如此数量。

数据分析

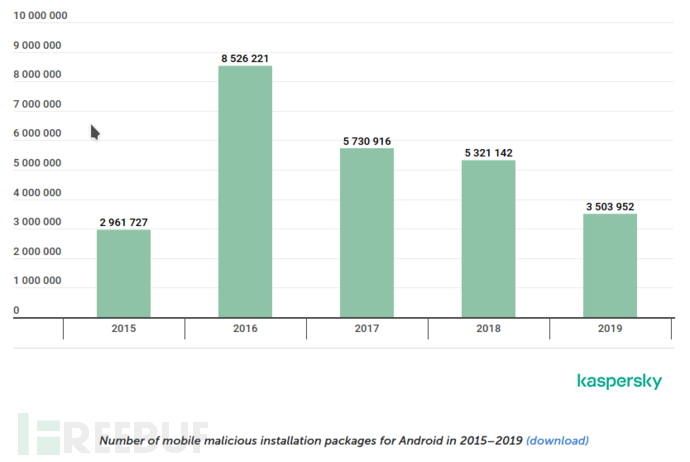

2019年,发现移动恶意安装软件3503952个,比上年减少1817190个。

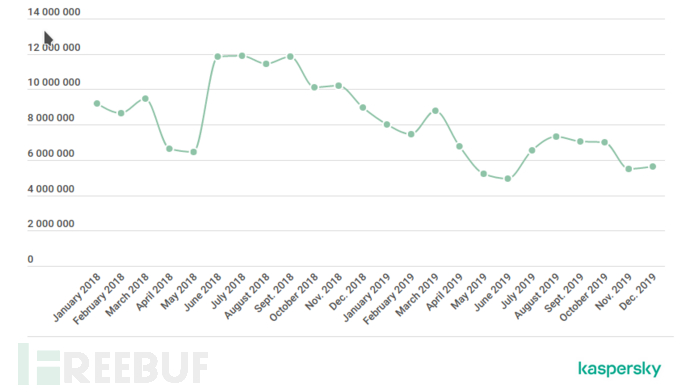

连续三年恶意安装包数量总体下降,这种情况与移动攻击数量相似:在2018年观察到攻击总数为1.165亿次,在2019年,这一数字降至8000万次。

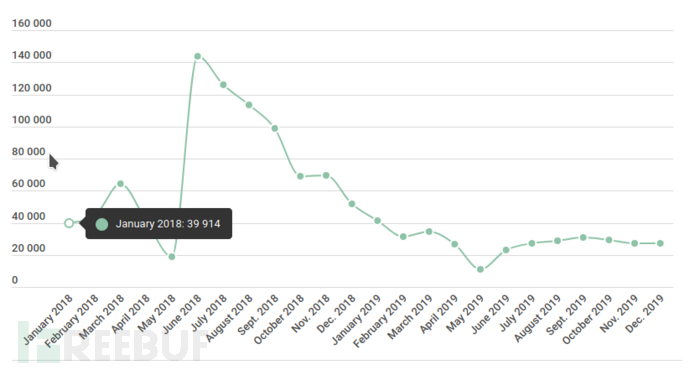

这一数字可追溯到前一年,Asacub银行木马爆发前。攻击数量与被攻击用户的数量相关,观察到类似情况。

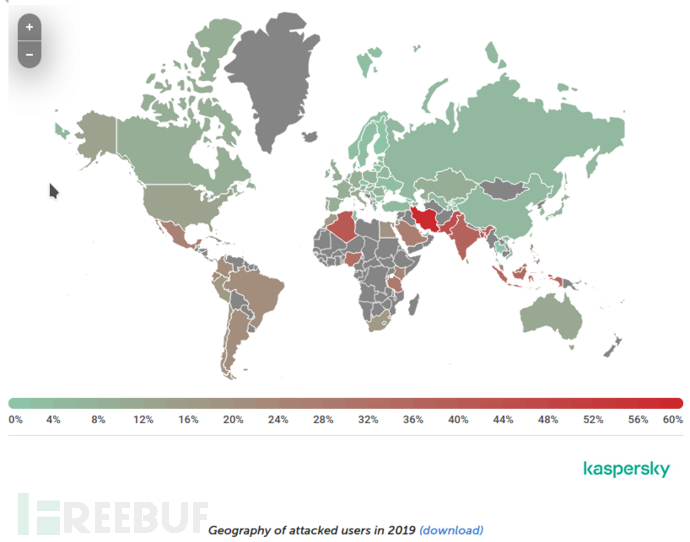

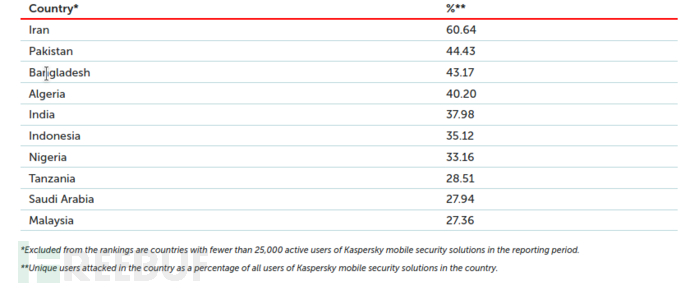

被攻击用户数量Top 10国家地区:

2019年,伊朗(60.64%)连续第三年高居榜首。该国最常见的威胁软件有:Trojan.AndroidOS.Hiddapp.bn、adware.AndroidOS.Agent.fa和RiskTool.AndroidOS.Dnotua.yfe。巴基斯坦(44.43%)从第七位上升到第二位,主要是由于受广告软件攻击的用户数量上升。

威胁种类

2019年,RiskTool类威胁比例下降20个百分点(32.46%)。主要是来自SMSreg家族的威胁急剧减少。在2018年获得了1970742个SMSreg安装包,在2019年下降了一个数量级,193043个。

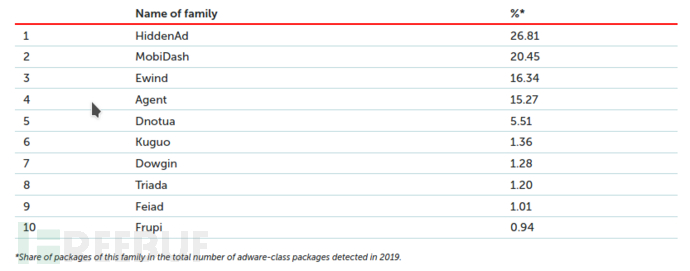

Skymobi和Paccy退出了前十家族;2019年检测到的这些家族的安装包数量减少了10倍。出现了新的家族:Resharer(4.62%)排名第六。广告软件增长了14个百分点,增长的主要来源是HiddenAd(26.81%)。

MobiDash(20.45%)和Ewind(16.34%)也有显著增长。2018年占据领先地位的Agent家族(15.27%)跌至第四位。

与2018年相比移动木马数量锐减,已经连续两年出现下降趋势,Hqwar家族的降幅最为显著:从2018年的14.1万件降至2019年的2.2万件。木马类威胁的比例上升了6个百分点,其中最常见的两个恶意软件家族是Boogr和Hiddapp。移动勒索软件木马的份额略有增加。前三名为Svpeng, Congur, Fusob。

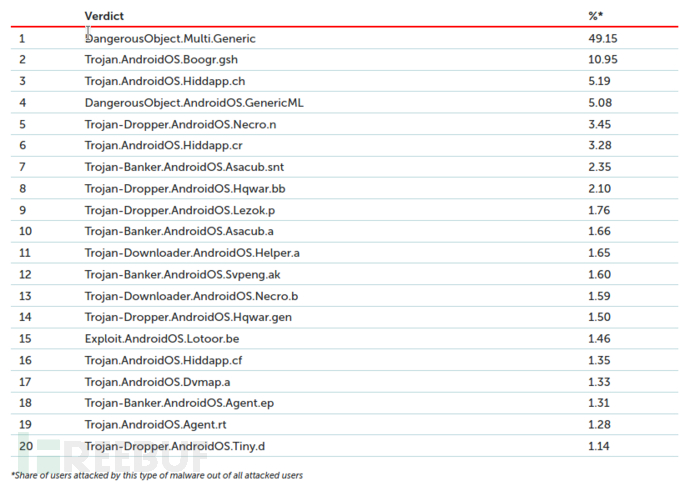

TOP20移动恶意软件

前20名移动恶意软件中的第一名与前几年一样,是DangerousObject.Multi.Generic(49.15%),排在第二位的是Trojan.AndroidOS.Boogr.gsh(10.95%)。第三、第六和第十六位是由HIDDAP家族的成员占据。第五位和第十三位是Necro家族。第七位和第十位是银行业木马Asacub家族,年初该家族仍在积极传播恶意软件,从2019年3月开始,这个家族的活动有所下降。

第八位和第十四位是Hqwar家族。他们的活动从2018年的8万名受攻击用户大幅下降至2019年的2.8万名。

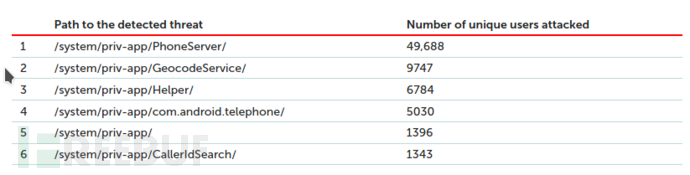

排在第九位的是Lezok家族AndroidOS.Lezok.p(1.76%)。该特洛伊木马通常在系统目录中以PhoneServer、GeocodeService和类似名称命名。

手机银行木马

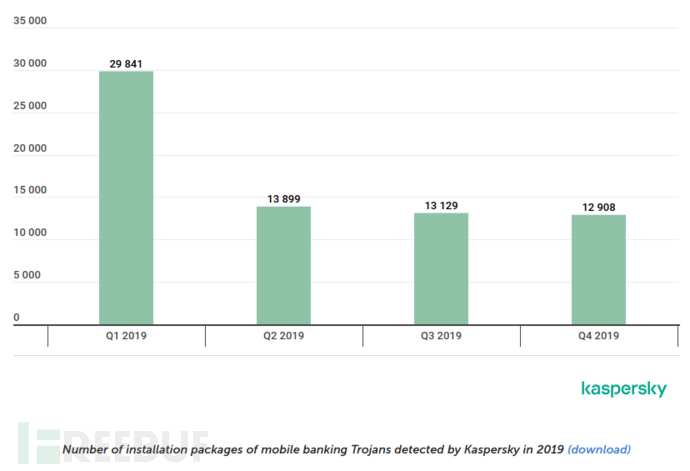

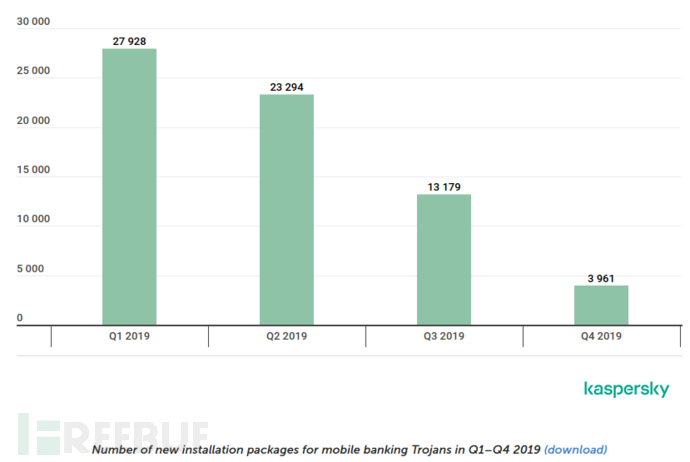

2019年检测到69777个手机银行木马安装包,是去年的一半。由于其他类别和系列移动恶意软件的活动减少,银行木马在所有检测到的威胁中所占的份额略有增加。

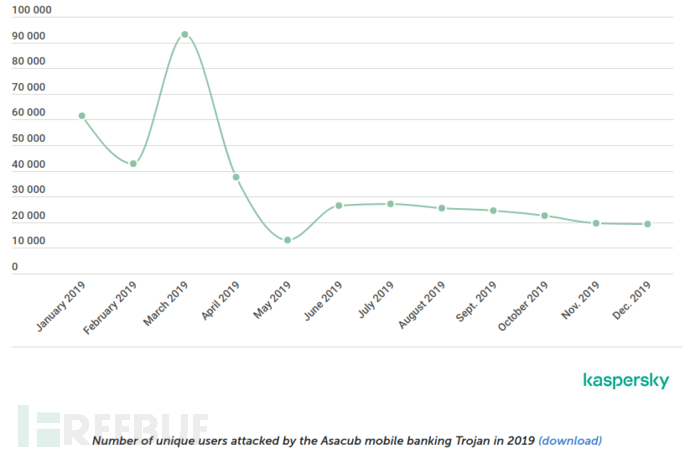

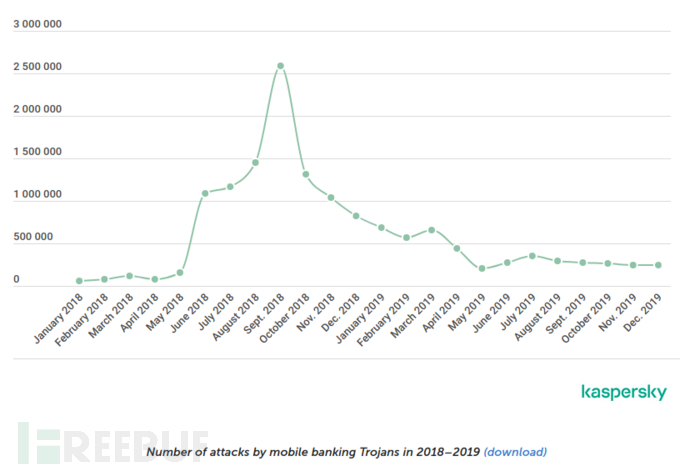

银行木马检测到的安装包数量以及攻击数量受到Asacub木马活动的影响,该活动从2019年4月开始急剧下降。

银行木马攻击TOP10国家地区

银行木马TOP10家族

移动勒索木马

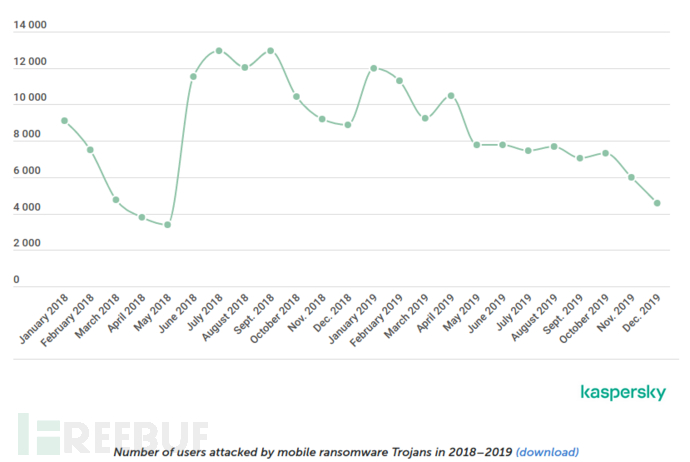

2019年共检测勒索木马安装包68362个,比上年增加8186个。整个2019年新勒索软件有所下降。

类似的情况也出现在被攻击用户上。在2019年初,受到攻击的用户数量达到了最高峰12004人,到年底这一数字下降了2.6倍。

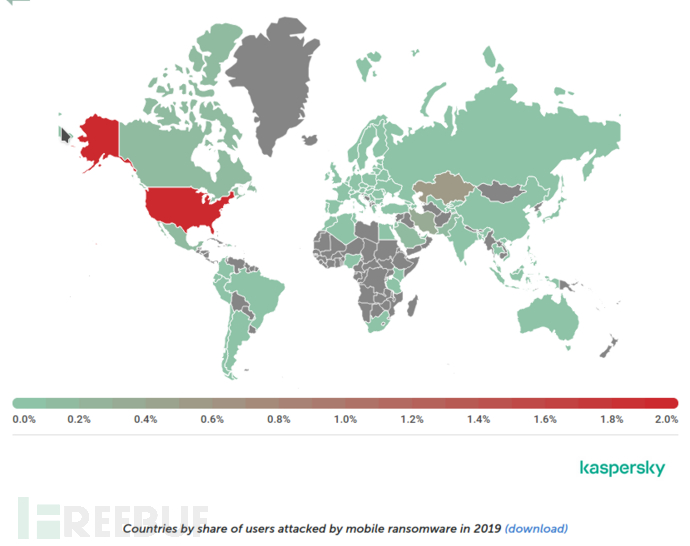

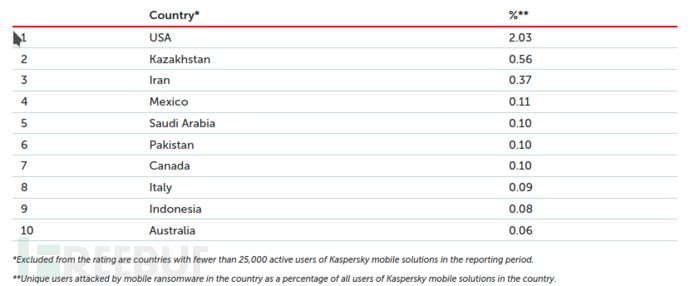

勒索木马攻击TOP10国家地区

美国连续第三年排名第一。

总结

2019年出现了一些高度复杂的手机银行威胁,特别是可以干扰银行应用程序正常运行的恶意软件。这种趋势极有可能持续到2020年,有可能出现更多的高科技银行木马。

在2019年,移动跟踪武器攻击变得更加频繁,其目的是监测和收集有关受害者的信息。2020年这类威胁的数量很可能会增加,受攻击的用户数量也会相应增加。

从统计数据来看,广告软件在网络犯罪中越来越受欢迎。今后很可能会遇到此类威胁的新家族成员,最坏的情况是攻击者在受害者的设备上预装广告软件模块。

2019年,卡巴斯基移动端检测到3503952恶意安装包,69777个新的手机银行木马,68362个新的手机勒索木马。2019年,有两个趋势特别突出:攻击者对用户个人数据的攻击变得更加频繁,在应用市场上检测到木马软件变得更加频繁。本报告将以示例和统计数据更详细地讨论每一项。

个人信息窃取

stalkerware

过去一年,针对移动设备用户的个人数据攻击增加了50%:从2018年的40386个受攻击的唯一用户增加到2019年的67500个。

个人信息窃取恶意软件可分为两大类:Trackers和成熟的跟踪应用程序。

Trackers通常关注两点:受害者的坐标和短信。许多类似的免费应用可以在谷歌官方商城中找到。谷歌Play2018年底改变政策后,大多数此类恶意软件被删除。然而仍可在开发者和第三方网站上找到。如果应用程序安装在设备上,用户位置和相关数据就可以被第三方访问。这些第三方不一定只是跟踪用户的第三方,有可能因为服务安全性较低,导致数据允许任何人访问。

成熟的跟踪应用程序的情况不同:Google Play上没有这样的应用程序,但它们得到了开发人员的积极维护。此类软件属于间谍软件,可以在设备上采集几乎所有的数据:照片(包括整个档案和个人照片,例如,在某个位置拍摄的照片)、电话、文本、位置信息、屏幕点击(键盘记录)等等。

许多应用程序利用root权限从社交网络和即时消息程序中提取消息历史记录。如果无法获得所需的访问权限,软件会利用窗口截图、记录屏幕点击等方式来获取信息。商业间谍软件应用程序Monitor Minor就是一个例子。

商业间谍软件FinSpy更进一步,可以拦截secure messengers中的通信,如Signal、Threema等。为了确保拦截,应用程序通过利用CVE-2016-5195(又名“Dirty Cow”)获取权限。若受害者使用过时操作系统内核,此漏洞可将权限提升到root。传统的通话和文字形式使用的人越来越少,正逐渐转向即时通讯应用。攻击者对这些应用程序中存储的数据越来越感兴趣。

广告app

2019年,发现广告软件威胁的数量显著增加,其目的是在移动设备上获取个人数据。统计显示,2019年被广告软件攻击的用户数量与2018年基本持平。

检测到的广告软件安装包数量比2018年翻了一番。

广告软件安装包是自动生成的,但由于某种原因没有达到目标受众。它们可能在生成后立即被检测到,无法进一步传播。通常这样的应用程序不包含任何有用的东西,只是一个广告软件模块,因此受害者会立即删除它们。

这是广告软件连续第二年出现在前三大威胁之中。按2019年受到攻击的用户数量计算,前十大移动威胁中有四个是广告软件类应用。

2019年,移动广告软件开发商不仅生成了数万个软件包,在技术上也做了提升,特别是绕过了操作系统的限制。例如,出于节省电池的原因,Android对应用程序后台操作设置了某些限制,这对广告软件产生了负面影响。KeepMusic广告软件为了绕过这些限制,软件不会像恶意软件那样请求权限,程序开始循环静音播放一个MP3文件。操作系统发现音乐播放器正在运行,就不会终止KeepMusic后台进程。

盗取访问权限

2019年,出现了第一个移动金融恶意软件样本(AndroidOS.Gustuff.a),通过两种方法来从银行账户中窃取资金:

通过受害者手机短信:木马会感染设备,并向特定的银行电话号码发送带有转账请求的文本。然后,银行会自动将资金从设备所有者的帐户转移到收件人。

通过窃取网上银行凭证:这是近年来主导的方法,攻击者在受害者的设备上显示假冒的银行登录页面,收集受害者的凭据。在这种情况下攻击者需要自己进行交易,在自己的移动设备或浏览器上使用应用程序。

2019年,网络罪犯掌握了第三种方法:通过操纵银行应用程序进行盗窃。首先,受害者被说服运行应用程序并登录,例如,伪造的推送通知,受害者点击通知后会打开银行应用程序,此时攻击者也有权进行访问。

访问权限的滥用对用户的个人数据构成了严重威胁。以前网络犯罪者为了窃取个人信息不得不覆盖窗口并请求一堆权限,现在受害者自己将所有必要的数据输出到屏幕或以表格形式输入,攻击者可以很容易地收集到这些数据。如果恶意软件需要更多权限,可以自己打开设置并获得必要的权限。

Google Play

将恶意软件放入Android应用商店比利用社会工程学攻击受害者有更好的效果。这种方法还有更多优势:

绕过安卓内置的防病毒保护SafetyNet:如果用户从Google Play下载应用程序,那么在没有其他请求的情况下系统安装它的可能性非常高。在这种情况下,唯一能保护用户免受攻击的只有第三方安全解决方案。克服心理障碍:官方应用商店比第三方“市场”享有更大的信任度,可用于更高效地分发软件。以受害者为目标,没有不必要的花费:Google Play可以用来托管假冒软件,在谷歌Play上已经检测到许多针对特定人群的恶意程序。

网络犯罪分子还使用了其他一些技巧来最大限度地提高设备感染率:例如,CamScanner应用程序通过更新处理广告的代码来添加恶意功能;假冒Google商城流行的应用程序。例如照片编辑软件;采用大规模发帖的策略,以各种幌子上传应用程序:从换墙纸工具和安全解决方案到流行游戏。在某些情况下木马程序获得了数十万次下载。在如此短的时间内,没有任何其他的攻击方式能够达到如此数量。

数据分析

2019年,发现移动恶意安装软件3503952个,比上年减少1817190个。

连续三年恶意安装包数量总体下降,这种情况与移动攻击数量相似:在2018年观察到攻击总数为1.165亿次,在2019年,这一数字降至8000万次。

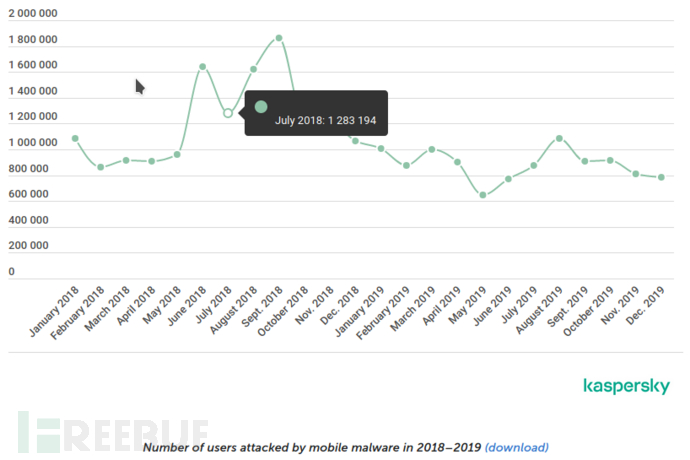

这一数字可追溯到前一年,Asacub银行木马爆发前。攻击数量与被攻击用户的数量相关,观察到类似情况。

被攻击用户数量Top 10国家地区:

2019年,伊朗(60.64%)连续第三年高居榜首。该国最常见的威胁软件有:Trojan.AndroidOS.Hiddapp.bn、adware.AndroidOS.Agent.fa和RiskTool.AndroidOS.Dnotua.yfe。巴基斯坦(44.43%)从第七位上升到第二位,主要是由于受广告软件攻击的用户数量上升。

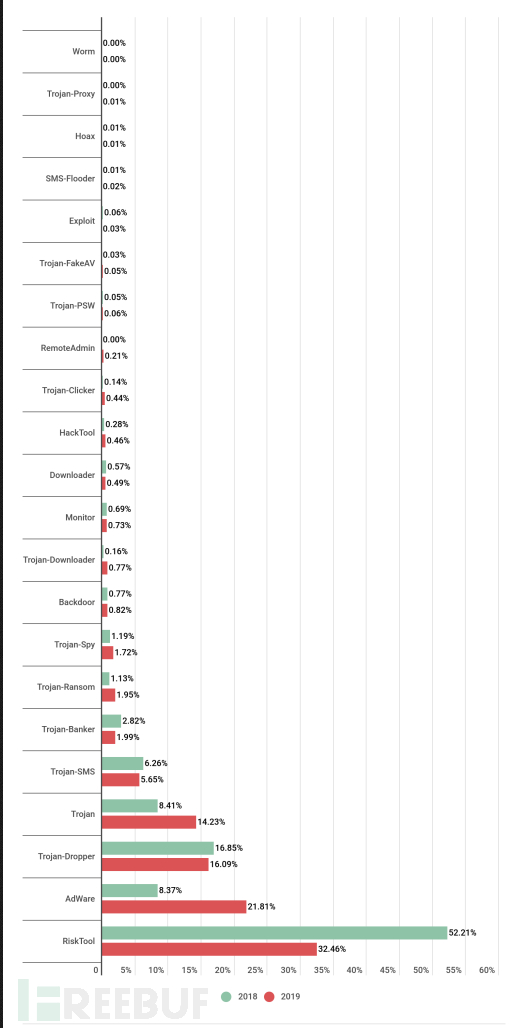

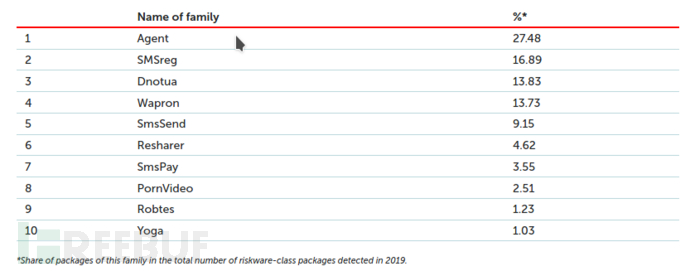

威胁种类

2019年,RiskTool类威胁比例下降20个百分点(32.46%)。主要是来自SMSreg家族的威胁急剧减少。在2018年获得了1970742个SMSreg安装包,在2019年下降了一个数量级,193043个。

Skymobi和Paccy退出了前十家族;2019年检测到的这些家族的安装包数量减少了10倍。出现了新的家族:Resharer(4.62%)排名第六。广告软件增长了14个百分点,增长的主要来源是HiddenAd(26.81%)。

MobiDash(20.45%)和Ewind(16.34%)也有显著增长。2018年占据领先地位的Agent家族(15.27%)跌至第四位。

与2018年相比移动木马数量锐减,已经连续两年出现下降趋势,Hqwar家族的降幅最为显著:从2018年的14.1万件降至2019年的2.2万件。木马类威胁的比例上升了6个百分点,其中最常见的两个恶意软件家族是Boogr和Hiddapp。移动勒索软件木马的份额略有增加。前三名为Svpeng, Congur, Fusob。

TOP20移动恶意软件

前20名移动恶意软件中的第一名与前几年一样,是DangerousObject.Multi.Generic(49.15%),排在第二位的是Trojan.AndroidOS.Boogr.gsh(10.95%)。第三、第六和第十六位是由HIDDAP家族的成员占据。第五位和第十三位是Necro家族。第七位和第十位是银行业木马Asacub家族,年初该家族仍在积极传播恶意软件,从2019年3月开始,这个家族的活动有所下降。

第八位和第十四位是Hqwar家族。他们的活动从2018年的8万名受攻击用户大幅下降至2019年的2.8万名。

排在第九位的是Lezok家族AndroidOS.Lezok.p(1.76%)。该特洛伊木马通常在系统目录中以PhoneServer、GeocodeService和类似名称命名。

手机银行木马

2019年检测到69777个手机银行木马安装包,是去年的一半。由于其他类别和系列移动恶意软件的活动减少,银行木马在所有检测到的威胁中所占的份额略有增加。

银行木马检测到的安装包数量以及攻击数量受到Asacub木马活动的影响,该活动从2019年4月开始急剧下降。

银行木马攻击TOP10国家地区

银行木马TOP10家族

移动勒索木马

2019年共检测勒索木马安装包68362个,比上年增加8186个。整个2019年新勒索软件有所下降。

类似的情况也出现在被攻击用户上。在2019年初,受到攻击的用户数量达到了最高峰12004人,到年底这一数字下降了2.6倍。

勒索木马攻击TOP10国家地区

美国连续第三年排名第一。

总结

2019年出现了一些高度复杂的手机银行威胁,特别是可以干扰银行应用程序正常运行的恶意软件。这种趋势极有可能持续到2020年,有可能出现更多的高科技银行木马。

在2019年,移动跟踪武器攻击变得更加频繁,其目的是监测和收集有关受害者的信息。2020年这类威胁的数量很可能会增加,受攻击的用户数量也会相应增加。

从统计数据来看,广告软件在网络犯罪中越来越受欢迎。今后很可能会遇到此类威胁的新家族成员,最坏的情况是攻击者在受害者的设备上预装广告软件模块。