写在前边

等保2.0刚刚实施不久,接踵而来的是《关键信息基础设施网络安全保护基本要求》。当前网络安全无论是技术还是国家战略,都需要我们持续关注并加强管理力度。

背景

2017年是我国关键信息基础设施(Critical Information Infrastructure,CII)保护工作取得显著进展的一年。《网络安全法》、《国家网络空间安全战略》等提出建立关键信息基础设施安全保护制度;中央网信办发布《关键信息基础设施安全保护条例(征求意见稿)》,明确了关键信息基础设施的具体范围,并提出进一步的安全保护要求。

2017年以来,我国关键信息基础设施安全保护标准体系开始布局。为确保标准体系建设的合理性、科学性,全国信安标委组织多次专家研讨会,厘清了关键信息基础设施安全各标准之间的关系与定位,已立项的标准包括:

1.《关键信息基础设施网络安全框架》。该标准规定关键信息基础设施网络安全框架,说明构成框架的基本要素及其关系,定义基本、通用的术语。

2.《关键信息基础设施网络安全保护基本要求》。该标准规定关键信息基础设施网络安全保护在识别认定、安全防护、检测评估、监测预警、应急处置等环节的基本要求。

3.《关键信息基础设施安全控制措施》。该标准作为《信息安全技术关键信息基础设施网络安全保护基本要求》的配套标准,根据要求提出相应控制措施,运营者开展网络安全保护工作时可在该标准中选取适用的控制措施。

4.《关键信息基础设施安全检查评估指南》。该标准主要依据《关键信息基础设施网络安全保护基本要求》的相关要求,明确关键信息基础设施检查评估的目的、流程、内容和结果。

5.《关键信息基础设施安全保障指标体系》。该标准规范了用于评价关键信息基础设施安全保障水平的指标,并给出释义,基于检查评估结果、日常安全监测等情况给出评价结果。

2019年12月3日,全国信息安全标准化技术委员会秘书处在北京组织召开了国家标准《信息安全技术关键信息基础设施网络安全保护基本要求》(报批稿)(以下简称《要求》)试点工作启动会。

预计《要求》将在2020年内正式实施。(在此之前,《要求》经历了征求意见稿,当前是报批稿)

范围

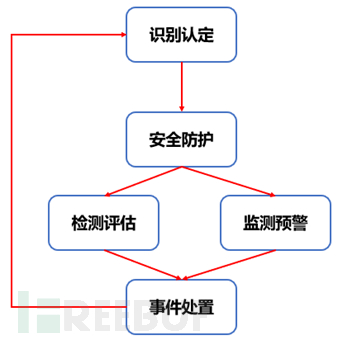

来看看《要求》正文内容。首先是范围,主要是有关CII的识别认定、安全防护、检测评估、监测预警和事件处置等几个环节。也就是说,涉及:

关保认定(包括等级保护工作在内)相关工作

基于等保2.0,高于等保的安全防护能力

年度测评和国家安全检查工作

安全事件的监测预警工作

应急响应工作(应急团队、技术工具、演练和护网等)

这些工作将贯穿整个CII的声明周期:规划设计、开发建设、运行维护、退役废弃等阶段。

从标准中所应用的文件来看,主要还是基于《GB/T 20984 信息安全技术 信息安全风险评估规范》和《GB/T22239-2019 信息安全技术 网络安全等级保护基本要求》,也就是说基于等保但高于等保的要求。说直白写,等保三级的要求是基准,必须做到,但不代表你就合格了,此外还要符合关保中的部分额外要求,这样才算合格合规。

《要求》中对CII的定义如下:公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务等重要行业和领域,以及其他一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的信息设施。

可见,基本涵盖所有重要行业和有关民生的系统。

原则

还记得等保中提出的“三同步”么?即同步规划、同步建设、同步运行。我们来看下,关保所要求的保护原则是什么?

重点保护是指关键信息基础设施网络安全保护应首先符合网络安全等级保护政策及 GB/T 22239-2019等标准相关要求,在此基础上加强关键信息基础设施关键业务的安全保护。

整体防护是指基于关键信息基础设施承载的业务,对业务所涉及的多个网络和信息系统(含工业控制系统)等进行全面防护。

动态风控是指以风险管理为指导思想,根据关键信息基础设施所面临的安全风险对其安全控制措施进行调整,以及时有效的防范应对安全风险。

协同参与是指关键信息基础设施安全保护所涉及的利益相关方,共同参与关键信息基础设施的安全保护工作。

怎么来看呢,从个人的理解来说是这样的,重点防护主要还是基于业务的,而且离不开等保2.0,这是网络安全工作的基线。关保不同于等保,对象是CII,而非信息系统。这就可能存在着一个CII上承载着多个信息系统,安全防护的方位就要覆盖每一个系统,可能会优先保障关键业务系统,但同时也要做好其他系统的防护工作,尤其是安全隔离。尤其是各系统之间可以互相访问的情况,那就要像对于关键业务系统一样,对其他系统一视同仁,采用同样的防护等级。

对于CII提出了动态风控的要求,这里主要强调的是业务风险,这部分不是我的强项,也就不胡说八道了。但是有关风险评估,要提一下。风评本身就是一个类似PDCA的循环周期,旨在不断发现问题,修复问题,调整策略。我们开展风评不是为了应付监管或是为了绩效走个过场。相关方应根据自家业务和系统的特性,制定自己的风评检查用例,不要总是拿着等保那一套东西,坚持原则,100年不动摇。这在安全领域是不可行的。虽说等保2.0刚刚颁布不久,就目来看,标准要求还可以,但不代表3年后这些用例仍然适合你的系统,要知道,国家标准不会在短期内进行更新的,等保1.0和等保2.0之间相距了11年。

协同参与,有点类似云平台的责任共担原则。对于CII的安全保护,除了运营者(是的,无论如何,最终责任人终归是运营方)之外,包括安全厂商、供应商、监管机构都有一定连带责任。以往,企业把这套系统迁移到云上,买了安全服务,那么有关安全的所有问题和责任都有云服务商和安全厂商来承担,这种做法对于CII并不适用。能够承建CII的企业,想必应该都是大中型企业,我相信如果想做都是能做好的。

主要环节

关键信息基础设施运营者负责关键信息基础设施的运行、管理,对关键信息基础设施安全负主体责任,履行网络安全保护义务,接受政府和社会监督,承担社会责任。

识别认定:运营者配合保护工作部门,按照相关规定开展关键信息基础设施识别和认定活动,围绕关键信息基础设施承载的关键业务,开展业务依赖性识别、风险识别等活动。

本环节是开展安全防护、检测评估、监测预警、事件处置等环节工作的基础。

有点类似于等保定级外加风险评估工作。因为涉及到业务、资产、风险等的识别活动。

安全防护:运营者根据已识别的安全风险,实施安全管理制度、安全管理机构、安全管理人员、安全通信网络、安全计算环境、安全建设管理、安全运维管理等方面的安全控制措施,确保关键信息基础设施的运行安全。本环节在识别关键信息基础设施安全风险的基础上制定安全防护措施。

这块就回到了基于等保实施防护工作,由于目前CII相关配套标准和要求不够完善,外加等保2.0作为国家网络安全对于企业的基线要求,在未来一段时期内,仍会通过等保标准来开展部分关保工作。

检测评估:为检验安全防护措施的有效性,发现网络安全风险隐患,运营者制定相应的检测评估制度,确定检测评估的流程及内容等要素,并分析潜在安全风险可能引起的安全事件。

企业安全自查和风险评估(包括风控在内)的工作,虽说监管方面要求一年至少一次,但大家还是根据实际情况来决定。比如今年风评做完后,对于不可接受风险进行了修复,没过多久系统又被黑了,这就需要再次对企业的系统进行更细致的评估。

监测预警:运营者制定并实施网络安全监测预警和信息通报制度,针对即将发生或正在发生的网络安全事件或威胁,提前或及时发出安全警示。

安全监控平台或者SOC一类的平台,毕竟目前不是每家企业都有阿里那种安全团队和响应能力的,如今的态势感知平台和AI还不够成熟,所以,还是小心为上,严管权限,最小安装,将暴露面尽可能减小。经常梳理和监控企业IT资产,不需要联网的就不要联,没有业务相关的资产尽量逻辑隔离,做好安全域划分。时常开展安全意识培训和技能培训,有奖有罚。

事件处置:对网络安全事件进行处置,并根据检测评估、监测预警环节发现的问题,运营者制定并实施适当的应对措施,恢复由于网络安全事件而受损的功能或服务。

这里讲求的是两个方面,一是对于事件的发现和上报流程,二是对于事件的处置和恢复生产能力。此外,结合等保2.0要求,除了业务连续性方面的应急预案外,还要准备数据泄露方面的应急预案。

写在前边

等保2.0刚刚实施不久,接踵而来的是《关键信息基础设施网络安全保护基本要求》。当前网络安全无论是技术还是国家战略,都需要我们持续关注并加强管理力度。

背景

2017年是我国关键信息基础设施(Critical Information Infrastructure,CII)保护工作取得显著进展的一年。《网络安全法》、《国家网络空间安全战略》等提出建立关键信息基础设施安全保护制度;中央网信办发布《关键信息基础设施安全保护条例(征求意见稿)》,明确了关键信息基础设施的具体范围,并提出进一步的安全保护要求。

2017年以来,我国关键信息基础设施安全保护标准体系开始布局。为确保标准体系建设的合理性、科学性,全国信安标委组织多次专家研讨会,厘清了关键信息基础设施安全各标准之间的关系与定位,已立项的标准包括:

1.《关键信息基础设施网络安全框架》。该标准规定关键信息基础设施网络安全框架,说明构成框架的基本要素及其关系,定义基本、通用的术语。

2.《关键信息基础设施网络安全保护基本要求》。该标准规定关键信息基础设施网络安全保护在识别认定、安全防护、检测评估、监测预警、应急处置等环节的基本要求。

3.《关键信息基础设施安全控制措施》。该标准作为《信息安全技术关键信息基础设施网络安全保护基本要求》的配套标准,根据要求提出相应控制措施,运营者开展网络安全保护工作时可在该标准中选取适用的控制措施。

4.《关键信息基础设施安全检查评估指南》。该标准主要依据《关键信息基础设施网络安全保护基本要求》的相关要求,明确关键信息基础设施检查评估的目的、流程、内容和结果。

5.《关键信息基础设施安全保障指标体系》。该标准规范了用于评价关键信息基础设施安全保障水平的指标,并给出释义,基于检查评估结果、日常安全监测等情况给出评价结果。

2019年12月3日,全国信息安全标准化技术委员会秘书处在北京组织召开了国家标准《信息安全技术关键信息基础设施网络安全保护基本要求》(报批稿)(以下简称《要求》)试点工作启动会。

预计《要求》将在2020年内正式实施。(在此之前,《要求》经历了征求意见稿,当前是报批稿)

范围

来看看《要求》正文内容。首先是范围,主要是有关CII的识别认定、安全防护、检测评估、监测预警和事件处置等几个环节。也就是说,涉及:

关保认定(包括等级保护工作在内)相关工作

基于等保2.0,高于等保的安全防护能力

年度测评和国家安全检查工作

安全事件的监测预警工作

应急响应工作(应急团队、技术工具、演练和护网等)

这些工作将贯穿整个CII的声明周期:规划设计、开发建设、运行维护、退役废弃等阶段。

从标准中所应用的文件来看,主要还是基于《GB/T 20984 信息安全技术 信息安全风险评估规范》和《GB/T22239-2019 信息安全技术 网络安全等级保护基本要求》,也就是说基于等保但高于等保的要求。说直白写,等保三级的要求是基准,必须做到,但不代表你就合格了,此外还要符合关保中的部分额外要求,这样才算合格合规。

《要求》中对CII的定义如下:公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务等重要行业和领域,以及其他一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的信息设施。

可见,基本涵盖所有重要行业和有关民生的系统。

原则

还记得等保中提出的“三同步”么?即同步规划、同步建设、同步运行。我们来看下,关保所要求的保护原则是什么?

重点保护是指关键信息基础设施网络安全保护应首先符合网络安全等级保护政策及 GB/T 22239-2019等标准相关要求,在此基础上加强关键信息基础设施关键业务的安全保护。

整体防护是指基于关键信息基础设施承载的业务,对业务所涉及的多个网络和信息系统(含工业控制系统)等进行全面防护。

动态风控是指以风险管理为指导思想,根据关键信息基础设施所面临的安全风险对其安全控制措施进行调整,以及时有效的防范应对安全风险。

协同参与是指关键信息基础设施安全保护所涉及的利益相关方,共同参与关键信息基础设施的安全保护工作。

怎么来看呢,从个人的理解来说是这样的,重点防护主要还是基于业务的,而且离不开等保2.0,这是网络安全工作的基线。关保不同于等保,对象是CII,而非信息系统。这就可能存在着一个CII上承载着多个信息系统,安全防护的方位就要覆盖每一个系统,可能会优先保障关键业务系统,但同时也要做好其他系统的防护工作,尤其是安全隔离。尤其是各系统之间可以互相访问的情况,那就要像对于关键业务系统一样,对其他系统一视同仁,采用同样的防护等级。

对于CII提出了动态风控的要求,这里主要强调的是业务风险,这部分不是我的强项,也就不胡说八道了。但是有关风险评估,要提一下。风评本身就是一个类似PDCA的循环周期,旨在不断发现问题,修复问题,调整策略。我们开展风评不是为了应付监管或是为了绩效走个过场。相关方应根据自家业务和系统的特性,制定自己的风评检查用例,不要总是拿着等保那一套东西,坚持原则,100年不动摇。这在安全领域是不可行的。虽说等保2.0刚刚颁布不久,就目来看,标准要求还可以,但不代表3年后这些用例仍然适合你的系统,要知道,国家标准不会在短期内进行更新的,等保1.0和等保2.0之间相距了11年。

协同参与,有点类似云平台的责任共担原则。对于CII的安全保护,除了运营者(是的,无论如何,最终责任人终归是运营方)之外,包括安全厂商、供应商、监管机构都有一定连带责任。以往,企业把这套系统迁移到云上,买了安全服务,那么有关安全的所有问题和责任都有云服务商和安全厂商来承担,这种做法对于CII并不适用。能够承建CII的企业,想必应该都是大中型企业,我相信如果想做都是能做好的。

主要环节

关键信息基础设施运营者负责关键信息基础设施的运行、管理,对关键信息基础设施安全负主体责任,履行网络安全保护义务,接受政府和社会监督,承担社会责任。

识别认定:运营者配合保护工作部门,按照相关规定开展关键信息基础设施识别和认定活动,围绕关键信息基础设施承载的关键业务,开展业务依赖性识别、风险识别等活动。

本环节是开展安全防护、检测评估、监测预警、事件处置等环节工作的基础。

有点类似于等保定级外加风险评估工作。因为涉及到业务、资产、风险等的识别活动。

安全防护:运营者根据已识别的安全风险,实施安全管理制度、安全管理机构、安全管理人员、安全通信网络、安全计算环境、安全建设管理、安全运维管理等方面的安全控制措施,确保关键信息基础设施的运行安全。本环节在识别关键信息基础设施安全风险的基础上制定安全防护措施。

这块就回到了基于等保实施防护工作,由于目前CII相关配套标准和要求不够完善,外加等保2.0作为国家网络安全对于企业的基线要求,在未来一段时期内,仍会通过等保标准来开展部分关保工作。

检测评估:为检验安全防护措施的有效性,发现网络安全风险隐患,运营者制定相应的检测评估制度,确定检测评估的流程及内容等要素,并分析潜在安全风险可能引起的安全事件。

企业安全自查和风险评估(包括风控在内)的工作,虽说监管方面要求一年至少一次,但大家还是根据实际情况来决定。比如今年风评做完后,对于不可接受风险进行了修复,没过多久系统又被黑了,这就需要再次对企业的系统进行更细致的评估。

监测预警:运营者制定并实施网络安全监测预警和信息通报制度,针对即将发生或正在发生的网络安全事件或威胁,提前或及时发出安全警示。

安全监控平台或者SOC一类的平台,毕竟目前不是每家企业都有阿里那种安全团队和响应能力的,如今的态势感知平台和AI还不够成熟,所以,还是小心为上,严管权限,最小安装,将暴露面尽可能减小。经常梳理和监控企业IT资产,不需要联网的就不要联,没有业务相关的资产尽量逻辑隔离,做好安全域划分。时常开展安全意识培训和技能培训,有奖有罚。

事件处置:对网络安全事件进行处置,并根据检测评估、监测预警环节发现的问题,运营者制定并实施适当的应对措施,恢复由于网络安全事件而受损的功能或服务。

这里讲求的是两个方面,一是对于事件的发现和上报流程,二是对于事件的处置和恢复生产能力。此外,结合等保2.0要求,除了业务连续性方面的应急预案外,还要准备数据泄露方面的应急预案。