这是病毒来袭的第49天,也是武汉封城的第26天。

我们经历了高铁停运、自我隔离、假期延长、远程办公……随着1月30日晚,世界卫生组织(WHO)宣布:将新型冠状病毒疫情列为“国际关注的突发公共卫生事件”(PHEIC)。中国抗击疫情再次进入一个小高潮。

但是,我们面对的不仅仅是病毒。

前几天,看到了这样一起APT攻击事件:360安全大脑捕获了一例利用肺炎疫情相关题材投递的APT攻击案例,攻击者利用肺炎疫情相关题材作为诱饵文档,通过邮件投递攻击,并诱导用户执行宏,下载后门文件并执行。

较之以往更令人愤恨的是,网络攻击的手段是施加在对抗击疫情,不敢停歇的医疗工作领域。如果说这次攻击只是网络安全世界的一个小小的缩影,那么,它提醒了我们一个事实:扛起生死的医疗机构,面对网络安全时,却更加脆弱。

安全隐患

一旦发现“水坑”,所有的食肉动物都会一拥而上,因为那里会有他们的猎物。

1、勒索病毒

医院和一些医疗机构的重要性成为其“脆弱”的主要原因。一旦医院受到攻击,短暂的系统停摆都会造成重大的灾难,关乎患者的性命,正因为如此,医院一直是勒索软件的主要攻击目标之一,因为他们不敢不支付赎金。此外,随着物联网渗透到医疗领域的各个层面,暴露在联网设备上的数据也为恶意分子发起攻击提供了更多的可能,而医疗数据价值高、勒索金额巨大也吸引着恶意分子。

据了解,从2018年开始,我国医疗体系遭受攻击的频率就呈明显上升趋势。国内曾出现过多起医院遭遇勒索病毒的事件,攻击者入侵医院信息系统,导致部分文件和应用被病毒加密破坏,影响医院正常运行,患者无法正常接受治疗。

目前,在新冠病毒感染患者的确认、治疗关键时期,一旦勒索病毒入侵医院,发生干扰CT扫描、窃听诊疗信息或劫持系统的情况,可能造成难以挽回的伤害。

2、挖矿木马

挖矿木马,这是一类利用漏洞入侵计算机,并植入挖矿软件以挖掘加密数字货币的木马。

2018年7月,腾讯御见威胁情报中心监测到多家医院服务器被黑客入侵,攻击者暴力破解医院服务器的远程登录服务,之后利用云分享文件功能下载多种挖矿木马,挖山寨加密币。从而导致医院业务系统性能变差、速度变慢,因而错过患者的黄金诊疗时间。

医院的“业务”是什么?救死扶伤。而挖矿木马的运行不仅会导致计算机CPU占用明显增加、系统卡顿,甚至会使业务服务无法正常使用。另一方面,挖矿木马为了不被清除,还会通过防火墙配置、修改计划任务等方式进行安全对抗,再次影响业务的开展。

在《2019健康医疗行业网络安全观测报告》中,被观测的15339家医疗健康相关单位中近400家单位已经存在挖矿木马。其中,此次疫情重灾区湖北省,在报告中“医疗行业网络安全现状”的风险级别为“较大风险”,即威胁种类较多、攻击频率较高,存在较多安全隐患。报告还对各省单位存在僵木蠕等恶意程序的占比情况进行了对比分析,湖北省同样处以占比最高的序列。

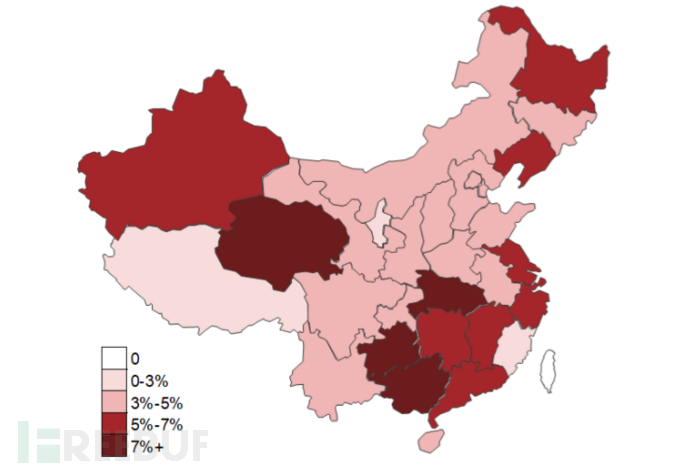

图:各省存在僵木蠕等恶意程序的单位占比情况——《2019健康医疗行业网络安全观测报告》

对医疗行业的网络安全隐忧,并不是无稽之谈。在挖矿木马消耗计算机资源、医疗设备资源的背景下,甚至并不排除这类网络攻击引发延误诊疗的可能。

3、其他安全风险

根据以往针对医疗行业的网络攻击事件,医疗行业还存在网络空间资产端口开放较多、外网电脑存在高危漏洞等问题,为医疗业务地连续性开展带来困扰。

加强基础和安全保障

没有人能够在这次事件中独善其身,在新型冠状病毒的阴影下,还有来自网络恶意分子的威胁,但一步步来,我们总会赢的!

在国家卫生健康委办公厅发布的关于加强信息化支撑新型冠状病毒感染的肺炎疫情防控工作的通知(国卫办规划函〔2020〕100号)中,提到了“加强基础和安全保障”。

在加快基础网络升级改造,保障医疗信息系统平稳运行,确保疫情防控指挥体系稳定畅通的同时,也要加强网络信息安全工作,以防攻击、防病毒、防篡改、防瘫痪、防泄密为重点,畅通信息收集发布渠道,保障数据规范使用,切实保护个人隐私安全,防范网络安全突发事件,为疫情防控工作提供可靠支撑。

医疗机构的安全隐患主要在于端口漏洞和远程登录、数据库、FTP 等敏感服务。因此,在日常管理上,医疗机构一定要针对内网资产存在的高危漏洞、弱口令、开放的高危端口等情况,及时进行补丁修补,增强密码强度,并且尽量关闭不必要的服务端口,此外,定期对当前医疗信息化安全系统进行全面体检,选择专业的医疗安全解决方案也是有效的安全保障手段。

这是病毒来袭的第49天,也是武汉封城的第26天。

我们经历了高铁停运、自我隔离、假期延长、远程办公……随着1月30日晚,世界卫生组织(WHO)宣布:将新型冠状病毒疫情列为“国际关注的突发公共卫生事件”(PHEIC)。中国抗击疫情再次进入一个小高潮。

但是,我们面对的不仅仅是病毒。

前几天,看到了这样一起APT攻击事件:360安全大脑捕获了一例利用肺炎疫情相关题材投递的APT攻击案例,攻击者利用肺炎疫情相关题材作为诱饵文档,通过邮件投递攻击,并诱导用户执行宏,下载后门文件并执行。

较之以往更令人愤恨的是,网络攻击的手段是施加在对抗击疫情,不敢停歇的医疗工作领域。如果说这次攻击只是网络安全世界的一个小小的缩影,那么,它提醒了我们一个事实:扛起生死的医疗机构,面对网络安全时,却更加脆弱。

安全隐患

一旦发现“水坑”,所有的食肉动物都会一拥而上,因为那里会有他们的猎物。

1、勒索病毒

医院和一些医疗机构的重要性成为其“脆弱”的主要原因。一旦医院受到攻击,短暂的系统停摆都会造成重大的灾难,关乎患者的性命,正因为如此,医院一直是勒索软件的主要攻击目标之一,因为他们不敢不支付赎金。此外,随着物联网渗透到医疗领域的各个层面,暴露在联网设备上的数据也为恶意分子发起攻击提供了更多的可能,而医疗数据价值高、勒索金额巨大也吸引着恶意分子。

据了解,从2018年开始,我国医疗体系遭受攻击的频率就呈明显上升趋势。国内曾出现过多起医院遭遇勒索病毒的事件,攻击者入侵医院信息系统,导致部分文件和应用被病毒加密破坏,影响医院正常运行,患者无法正常接受治疗。

目前,在新冠病毒感染患者的确认、治疗关键时期,一旦勒索病毒入侵医院,发生干扰CT扫描、窃听诊疗信息或劫持系统的情况,可能造成难以挽回的伤害。

2、挖矿木马

挖矿木马,这是一类利用漏洞入侵计算机,并植入挖矿软件以挖掘加密数字货币的木马。

2018年7月,腾讯御见威胁情报中心监测到多家医院服务器被黑客入侵,攻击者暴力破解医院服务器的远程登录服务,之后利用云分享文件功能下载多种挖矿木马,挖山寨加密币。从而导致医院业务系统性能变差、速度变慢,因而错过患者的黄金诊疗时间。

医院的“业务”是什么?救死扶伤。而挖矿木马的运行不仅会导致计算机CPU占用明显增加、系统卡顿,甚至会使业务服务无法正常使用。另一方面,挖矿木马为了不被清除,还会通过防火墙配置、修改计划任务等方式进行安全对抗,再次影响业务的开展。

在《2019健康医疗行业网络安全观测报告》中,被观测的15339家医疗健康相关单位中近400家单位已经存在挖矿木马。其中,此次疫情重灾区湖北省,在报告中“医疗行业网络安全现状”的风险级别为“较大风险”,即威胁种类较多、攻击频率较高,存在较多安全隐患。报告还对各省单位存在僵木蠕等恶意程序的占比情况进行了对比分析,湖北省同样处以占比最高的序列。

图:各省存在僵木蠕等恶意程序的单位占比情况——《2019健康医疗行业网络安全观测报告》

对医疗行业的网络安全隐忧,并不是无稽之谈。在挖矿木马消耗计算机资源、医疗设备资源的背景下,甚至并不排除这类网络攻击引发延误诊疗的可能。

3、其他安全风险

根据以往针对医疗行业的网络攻击事件,医疗行业还存在网络空间资产端口开放较多、外网电脑存在高危漏洞等问题,为医疗业务地连续性开展带来困扰。

加强基础和安全保障

没有人能够在这次事件中独善其身,在新型冠状病毒的阴影下,还有来自网络恶意分子的威胁,但一步步来,我们总会赢的!

在国家卫生健康委办公厅发布的关于加强信息化支撑新型冠状病毒感染的肺炎疫情防控工作的通知(国卫办规划函〔2020〕100号)中,提到了“加强基础和安全保障”。

在加快基础网络升级改造,保障医疗信息系统平稳运行,确保疫情防控指挥体系稳定畅通的同时,也要加强网络信息安全工作,以防攻击、防病毒、防篡改、防瘫痪、防泄密为重点,畅通信息收集发布渠道,保障数据规范使用,切实保护个人隐私安全,防范网络安全突发事件,为疫情防控工作提供可靠支撑。

医疗机构的安全隐患主要在于端口漏洞和远程登录、数据库、FTP 等敏感服务。因此,在日常管理上,医疗机构一定要针对内网资产存在的高危漏洞、弱口令、开放的高危端口等情况,及时进行补丁修补,增强密码强度,并且尽量关闭不必要的服务端口,此外,定期对当前医疗信息化安全系统进行全面体检,选择专业的医疗安全解决方案也是有效的安全保障手段。

- 上一篇:极客 | 从损坏的手机中获取数据

- 下一篇:2019年10大网络安全并购交易