受疫情影响,不少企业大概已经开始或者即将开始执行远程办公的临时应对方案了。上下班通勤时间由一个小时变成10秒钟,美滋滋。不过众所周知,远程办公一直以来并没有被多数企业推崇,除了工作效率无法保证、即时会议更麻烦之外,安全性也是绝大多数企业顾虑的主要因素之一。尤其是像现在,在特殊时期毫无准备的情况下被迫采取远程办公。

相比日常办公场景,远程办公可能意味着办公设备、网络环境的改变,加之很多企业有内网访问的需求,因此也需要通过VPN等工具来解决,而这些也都是远程办公条件下企业不可控因素,都可能产生信息安全风险,从而要求员工在远程办公时具备更好的安全防范意识。

FreeBuf根据多数企业远程办公条件,总结了一些安全建议可供参考,通过自查以及主动防范来降低远程办公不同场景下的安全风险。

一、自有设备安全检查

由于这是一次突发性事件,想必很多人和我一样并没有把日常办公的电脑带回家,只能临时使用家里电脑或者借朋友的电脑作应急使用,那么第一步就需要对电脑的安全性进行检查。

我家里这台电脑原本是大学时用的笔记本,平时基本我爸在用,后续扩充内存、更换固态硬盘,轻量办公绰绰有余。这次回来,不出意外的发现电脑上多了某些安全管家/卫士、多了几个浏览器,桌面上也有一堆乱七八糟的快捷方式。

原本想着用杀毒软件做一次全盘查杀就差不多了,但由于电脑安装的还是Windows 7系统,微软在今年1月份已经正式停止了支持。安全起见,我做好文件备份之后直接全盘清空重装系统升级到了最新的Windows 10系统。

1.Windows 10自带Windows defender足够强大,保持开启即可。当然你也可以选择第三方防护软件替代;

2.开启系统自动更新,及时安装补丁,提升系统安全系数。

在日常使用中,做到以上两点基本可以保证设备处于良好的安全状态下。接下来就可以开始部署远程办公所需的软件、工具了。

二、WI-FI网络安全防范

在开始下载远程办公必备软件之前,最好也检查下家庭Wi-Fi环境。毕竟长时间不在家,不确定爸妈是否把Wi-Fi密码告诉其他邻居或者被手机上某些不守规矩的软件上传共享出去。

连接Wi-Fi后,进入路由器管理地址,确保路由器升级到最新版本。查看当前已连接的设备情况,确认有无陌生设备。为了防止蹭网及Wi-Fi被暴力破解,可以设置允许连接设备的白名单;也可以通过路由器关联的手机APP实时监控新接入设备情况,发现陌生设备及时拉黑。

假如存在外出移动办公的情况,尽量避免连接公共场合Wi-Fi,可以共享手机热点来满足网络需求。

三、软件安全性

远程办公会用到一些必备的软件和工具,包括远程沟通所需的聊天工具、解压缩、文档处理等,尽量确保在各大软件官网下载的安装包,避免为了图省事直接在第三方应用市场去下载。

此外,部分企业会提供远程桌面工具以及介入内网所需的VPN工具等,需要开启3389等远程端口,这类工具由于直接关系到企业内网重要信息安全,因此需要谨慎保管登录凭证,设置较为复杂的密码,防止黑客通过撞库、爆破等方式入侵,造成重大安全事故。

日常使用中,保持软件始终处于最新版本也是一个良好的习惯,毕竟软件更新除了新增功能、体验优化之外,往往还伴随着安全漏洞的修复。

四、数据文件分发、共享需警惕

在今年春节假期间,国内某企业在远程办公过程中导致多位员工电脑被XRed病毒感染,XRed病毒是具备远程控制、信息窃取能力的感染型病毒,可以感染本地EXE文件及xlsx电子表格文件。

经过溯源之后,发现是一位业务主管电脑事先被感染,然后通过群共享分发了带病毒的软件工具。

远程办公场景下,协同办公软件、在线共享文档以及云盘等工具会成为多数企业分享文件的途径之一。在文件在线共享之前需要确定文件的安全性,建议对文件进行压缩加密保存,云端共享也务必设置提取码。

而在使用协同办公工具时,注意文件的查看权限,谨防工具默认设置文件公开分享导致重要信息泄露。

对于程序员而言,在代码备份可能更习惯使用GitHub上传托管,而一般此类平台全县默认为公开,因此需要重点区分代码信息的重要程度。与企业核心业务相关的代码,尽量保持在内网企业自建的代码托管平台,可以尽可能避免外泄。

五、警惕网络钓鱼、恶意软件等

网络钓鱼、恶意软件等一直是最常见的安全威胁之一,目前处于疫情特殊时期,涌现出大量利用疫情相关信息命名的恶意软件或者钓鱼邮件。

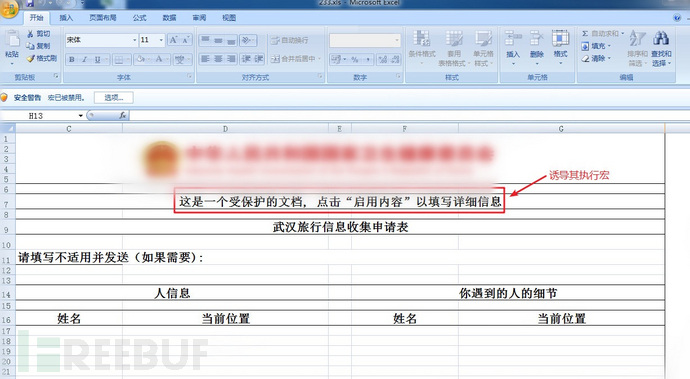

近期,360安全团队发现印度黑客组织对我国医疗工作组织发起的APT攻击,采用鱼叉式钓鱼攻击方式,通过邮件进行投递。利用当前肺炎疫情等相关题材作为诱饵文档,部分相关诱饵文档如:武汉旅行信息收集申请表.xlsm,进而通过相关提示诱导受害者执行宏命令。

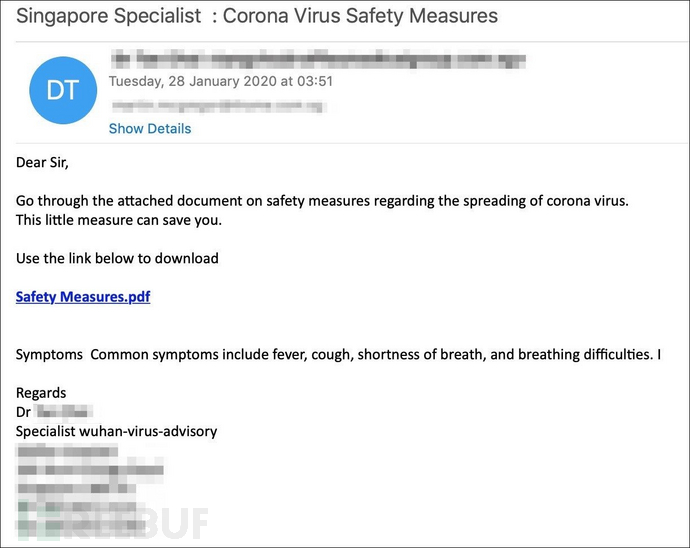

不止是在国内,连国外也出现利用此次疫情信息传播的钓鱼邮件。

因此,务必提醒员工不要点击来历不明的链接、附件等,要查看疫情相关内容务必关注人民日报等官方来源提供的信息,谨防中招钓鱼攻击造成不可预估的风险。

六、做好备份工作

在任何时间,重要的文件习惯性做好备份是一个非常好的习惯。

无法预估此次疫情期间远程办公会持续多久,即便做好万全的准备工作也无法保证100%的安全,所以强烈建议员工在处理重要文档、代码数据等,随时备份,如果觉得云端不安全可以用U盘或者硬盘备份到本地。

部分企业对于涉及企业机密信息或者代码会要求保存在内网存储,也是比较安全可控的方式。

另外,做好备份的还有一个原因是,在远程办公结束后,家里电脑上的文件、数据最好进行一次清理。因为无法保证离家之后父母在使用电脑时不会造成病毒感染、重要信息泄露。

总结及远程办公安全性主题公开课预告

以上提及的各个方面基本都是从员工的安全意识角度出发,在未能来得及给企业员工进行系统化的远程办公相关安全培训的情况下,可以作为参考。

而从企业安全建设角度,远程办公更多关注的可能是威胁感知能力、身份认证、数据安全管理等核心技术问题,为此FreeBuf特地邀请来自阿里云、腾讯云、F5、深信服、安恒信息、亚信安全等多家企业安全专家以公开课的形式线上阐述企业如何应对远程办公所面临的安全问题、效率管理、数据安全等问题。

受疫情影响,不少企业大概已经开始或者即将开始执行远程办公的临时应对方案了。上下班通勤时间由一个小时变成10秒钟,美滋滋。不过众所周知,远程办公一直以来并没有被多数企业推崇,除了工作效率无法保证、即时会议更麻烦之外,安全性也是绝大多数企业顾虑的主要因素之一。尤其是像现在,在特殊时期毫无准备的情况下被迫采取远程办公。

相比日常办公场景,远程办公可能意味着办公设备、网络环境的改变,加之很多企业有内网访问的需求,因此也需要通过VPN等工具来解决,而这些也都是远程办公条件下企业不可控因素,都可能产生信息安全风险,从而要求员工在远程办公时具备更好的安全防范意识。

FreeBuf根据多数企业远程办公条件,总结了一些安全建议可供参考,通过自查以及主动防范来降低远程办公不同场景下的安全风险。

一、自有设备安全检查

由于这是一次突发性事件,想必很多人和我一样并没有把日常办公的电脑带回家,只能临时使用家里电脑或者借朋友的电脑作应急使用,那么第一步就需要对电脑的安全性进行检查。

我家里这台电脑原本是大学时用的笔记本,平时基本我爸在用,后续扩充内存、更换固态硬盘,轻量办公绰绰有余。这次回来,不出意外的发现电脑上多了某些安全管家/卫士、多了几个浏览器,桌面上也有一堆乱七八糟的快捷方式。

原本想着用杀毒软件做一次全盘查杀就差不多了,但由于电脑安装的还是Windows 7系统,微软在今年1月份已经正式停止了支持。安全起见,我做好文件备份之后直接全盘清空重装系统升级到了最新的Windows 10系统。

1.Windows 10自带Windows defender足够强大,保持开启即可。当然你也可以选择第三方防护软件替代;

2.开启系统自动更新,及时安装补丁,提升系统安全系数。

在日常使用中,做到以上两点基本可以保证设备处于良好的安全状态下。接下来就可以开始部署远程办公所需的软件、工具了。

二、WI-FI网络安全防范

在开始下载远程办公必备软件之前,最好也检查下家庭Wi-Fi环境。毕竟长时间不在家,不确定爸妈是否把Wi-Fi密码告诉其他邻居或者被手机上某些不守规矩的软件上传共享出去。

连接Wi-Fi后,进入路由器管理地址,确保路由器升级到最新版本。查看当前已连接的设备情况,确认有无陌生设备。为了防止蹭网及Wi-Fi被暴力破解,可以设置允许连接设备的白名单;也可以通过路由器关联的手机APP实时监控新接入设备情况,发现陌生设备及时拉黑。

假如存在外出移动办公的情况,尽量避免连接公共场合Wi-Fi,可以共享手机热点来满足网络需求。

三、软件安全性

远程办公会用到一些必备的软件和工具,包括远程沟通所需的聊天工具、解压缩、文档处理等,尽量确保在各大软件官网下载的安装包,避免为了图省事直接在第三方应用市场去下载。

此外,部分企业会提供远程桌面工具以及介入内网所需的VPN工具等,需要开启3389等远程端口,这类工具由于直接关系到企业内网重要信息安全,因此需要谨慎保管登录凭证,设置较为复杂的密码,防止黑客通过撞库、爆破等方式入侵,造成重大安全事故。

日常使用中,保持软件始终处于最新版本也是一个良好的习惯,毕竟软件更新除了新增功能、体验优化之外,往往还伴随着安全漏洞的修复。

四、数据文件分发、共享需警惕

在今年春节假期间,国内某企业在远程办公过程中导致多位员工电脑被XRed病毒感染,XRed病毒是具备远程控制、信息窃取能力的感染型病毒,可以感染本地EXE文件及xlsx电子表格文件。

经过溯源之后,发现是一位业务主管电脑事先被感染,然后通过群共享分发了带病毒的软件工具。

远程办公场景下,协同办公软件、在线共享文档以及云盘等工具会成为多数企业分享文件的途径之一。在文件在线共享之前需要确定文件的安全性,建议对文件进行压缩加密保存,云端共享也务必设置提取码。

而在使用协同办公工具时,注意文件的查看权限,谨防工具默认设置文件公开分享导致重要信息泄露。

对于程序员而言,在代码备份可能更习惯使用GitHub上传托管,而一般此类平台全县默认为公开,因此需要重点区分代码信息的重要程度。与企业核心业务相关的代码,尽量保持在内网企业自建的代码托管平台,可以尽可能避免外泄。

五、警惕网络钓鱼、恶意软件等

网络钓鱼、恶意软件等一直是最常见的安全威胁之一,目前处于疫情特殊时期,涌现出大量利用疫情相关信息命名的恶意软件或者钓鱼邮件。

近期,360安全团队发现印度黑客组织对我国医疗工作组织发起的APT攻击,采用鱼叉式钓鱼攻击方式,通过邮件进行投递。利用当前肺炎疫情等相关题材作为诱饵文档,部分相关诱饵文档如:武汉旅行信息收集申请表.xlsm,进而通过相关提示诱导受害者执行宏命令。

不止是在国内,连国外也出现利用此次疫情信息传播的钓鱼邮件。

因此,务必提醒员工不要点击来历不明的链接、附件等,要查看疫情相关内容务必关注人民日报等官方来源提供的信息,谨防中招钓鱼攻击造成不可预估的风险。

六、做好备份工作

在任何时间,重要的文件习惯性做好备份是一个非常好的习惯。

无法预估此次疫情期间远程办公会持续多久,即便做好万全的准备工作也无法保证100%的安全,所以强烈建议员工在处理重要文档、代码数据等,随时备份,如果觉得云端不安全可以用U盘或者硬盘备份到本地。

部分企业对于涉及企业机密信息或者代码会要求保存在内网存储,也是比较安全可控的方式。

另外,做好备份的还有一个原因是,在远程办公结束后,家里电脑上的文件、数据最好进行一次清理。因为无法保证离家之后父母在使用电脑时不会造成病毒感染、重要信息泄露。

总结及远程办公安全性主题公开课预告

以上提及的各个方面基本都是从员工的安全意识角度出发,在未能来得及给企业员工进行系统化的远程办公相关安全培训的情况下,可以作为参考。

而从企业安全建设角度,远程办公更多关注的可能是威胁感知能力、身份认证、数据安全管理等核心技术问题,为此FreeBuf特地邀请来自阿里云、腾讯云、F5、深信服、安恒信息、亚信安全等多家企业安全专家以公开课的形式线上阐述企业如何应对远程办公所面临的安全问题、效率管理、数据安全等问题。